只有14%的网站正确修补了心脏出血漏洞

业界发现心脏出血漏洞已经过去了一个月,虽然主流网站、设备厂商等纷纷宣布修补了漏洞,但有报告显示目前任然有30多万家网站没有及时修补漏洞,而更换私钥和证书更是一项庞大的工程。

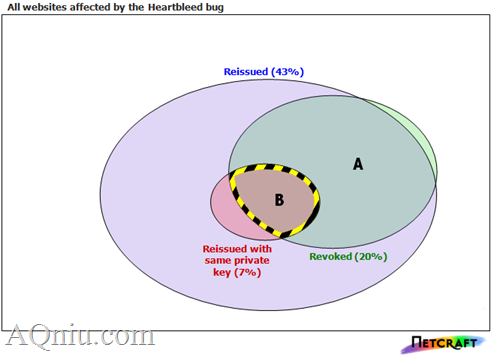

所有感染心脏出血漏洞的网站中,只有14%(A区)正确进行了修补的三个步骤:替换SSL证书、撤销旧证书以及使用新的私钥。

但是心脏出血漏洞的修补并非一帆风顺,根据安全牛之前的报道,心脏出血漏洞对企业内网和数据安全的威胁才刚刚显露,造成的损失比web服务更大,而修复更加困难和漫长。

而那些所谓已经修补好心脏出血漏洞的网站也并非万事大吉,根据安全公司Netcraft5月8日发布的心脏出血漏洞修补统计报告,虽然很多网站宣布已经修补了OpenSSL漏洞,而且也撤销了旧的SSL证书,但是约有3万家网站使用的新证书中包含之前可能已经被盗用的私钥,这意味着那些所谓已经修补心脏出血漏洞的网站实际上依然没有脱离危险。(上图)

更加狗血的是,软件开发者Yngve N.Pettersen近日在博客中指出,至少有五分之一的感染心脏出血漏洞的企业是因为安装补丁而自摆乌龙。也就是说,很多为了本来没有心脏出血漏洞,但为了预防心脏出血漏洞而安装了新SSL证书的网站反而给自己的网站招来了“心脏出血”的无妄之灾。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: