警惕WannaCry“香菇病毒”勒索软件的第二波攻势

近日“风靡全球”的WannaCry(我们姑且称之为香菇病毒)短短两天之内就感染了全球99个国家超过20万台电脑,WannaCry基于NSA泄露的WindowsSMB零日漏洞(代号EternalBlue)的代码开发,而EternalBlue仅仅是一个月前黑客组织“影子经纪人”(Shadow Broker)曝光的NSA的黑客武器库漏洞中的一个。

“停止开关”并不能阻止病毒蔓延

虽然在WannaCry爆发当天,安全研究人员MalwareTech无意中发现了WannaCry代码中的“停止开关”——一个域名,通过注册这个域名成功激活了病毒的传播中止机制,但这并不意味着这场全球性安全灾难的终结。

卡巴斯基全球分析团队总监Costin Raiu目前已经确认WannCry2.0变种已经现身,不再受“停止开关”控制。在接受Motherboard采访时,Raiu明确表示从昨日起已经检测到可以绕过域名停止开关的多个变种。

另外一位安全专家Mattew Hickey表示:

下一波WannaCry攻击不可避免,目前的补丁只是权宜之计,病毒扩散还将持续,而且未来数周、数月内,还将出现大量变种,因此最根本的办法就是给计算机及时更新补丁。

除了变种之外,WannaCry的攻击和传播方式也有可能发生变化,目前WannaCry利用SMB协议漏洞扫描互联网IP远程劫持漏洞电脑,但是未来WannaCry很有可能会借鉴传统勒索软件传播途径:大规模钓鱼邮件。(编者按:根据最新报告,40%的恶意软件都通过钓鱼邮件传播)

根据Redsocks对Wannacry代码中比特币支付地址的跟踪分析,目前WannaCry攻击者只收获了不到3万美元赎金,我们很难想象攻击者会善罢甘休。

做好打持久战准备

发现“停止开关”的MalwareTech在博客中警告用户:

攻击者只需要更改少量代码就可再次发起攻击,因此当务之急就是更新系统补丁。

对于用户来说,病急乱投医反而有可能给其他攻击者留下机会,例如下载的检测工具或补丁本身存在问题,因此目前到微软官网更新补丁依然是我们建议的最为稳妥的渠道。

目前企业级用户的防范主要包括以下三件事:

一、更新微软官方补丁。目前微软已经已经在官网发布了winxp_sp3 至 win10、win2003 至 win2016 的全系列补丁。点此前往。

二、停用SMBv1。为了防范未来可能的攻击,我们还建议企业和用户立刻停用SMBv1(微软官方建议方法)。

三、保持“开关域名”访问通畅。 此外,目前全球顶尖安全专家已经在Wannacry及其变种中发现了两个“开关域名”,企业系统管理员们需要确保这两个域名可以在80端口被访问(wannacry并不会监测是否使用了代理)。

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

其他病毒监测、检测、抑制和处置工具:

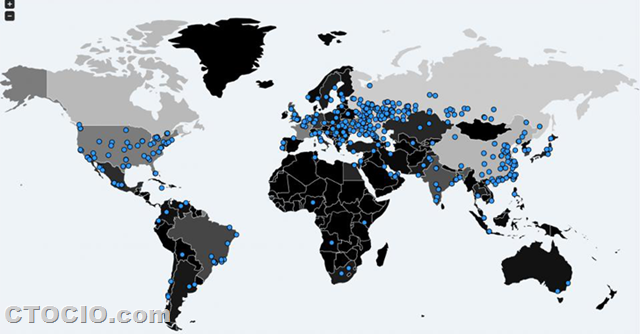

MalwareTech:wannacry及其变种的全球感染动态地图

CCN-CERT:西班牙应急响应中心的病毒扩散免疫工具

360:WannaCry蠕虫快速免疫工具

安全牛:WannaCry紧急处置手册

关于Wannacry变种目前比较及时和权威的博客报道

本文最后更新于2017年5月15日

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: