谁杀死了Wannacry勒索病毒?原来“同门师兄”才是天敌

距离Wannacry(想哭)勒索病毒的爆发已经过去一周,一切都归复平静,似乎几位扮演救世主的安全专家不经意关闭了病毒作者暗藏的几个“开关域名”后,这场本可导致世界陷入混乱的计算机病毒灾难变成了一场“雷声大雨点小”的全球性网络安全意识宣传周活动。

颇具讽刺意味的是,这场“疫情”的真凶是微软,而救星却是一个更加贪婪的矿机木马。

Wannacry攻击收益不到10万美元,“同门师兄”被忽视

除了全球网络安全公司的股票暴涨外(当然也有安全公司被打脸,例如SOPHOS),Wannacry勒索病毒作者的收益其实非常有限,截止上周五,即使已经过了“撕票”期限,依然只有极少数的受害者支付赎金,累计不到9.4万美元。

本可以大杀四方的Wannacry勒索病毒为何如此虎头蛇尾,甚至纽约时报等媒体开始质疑这不过是黑客搞的一次“安全恐吓”,而不是正规的网络欺诈犯罪。

Wannacry勒索病毒“雷声大雨点小”,半途而废的真正原因,也许出乎所有人的意料。

根据Proofpoint的报道,在Wannacry勒索病毒爆发一周后,安全专家们发现了另外一个同样利用NSA武器库漏洞EternalBlue和DoubleStar的蠕虫病毒——ADYLKUZZ,但与Wannacry不同的是,ADYLKUZZ不是勒索软件,而是密码货币矿机木马。这意味着ADYLKUZZ比Wannacry要“温和”得多,它不会加密任何“宿主”计算机上的文件,只是会偷偷“借用”计算力来挖掘一种类似比特币的密码货币——Moneros。与比特币相比,Moneros的匿名性更强,因为被AlphaBay等地下网络黑市接受作为结算货币而名声大噪。

杀死Wannacry病毒的居然是“同根生”的矿机木马

安全专家对Adylkuzz的研究发现一个惊人的秘密,成功遏制Wannacry勒索病毒传播的不是安全公司的马后炮,也不是企业IT安全经理们的连夜奋战,而是Adylkuzz矿机木马的功劳!

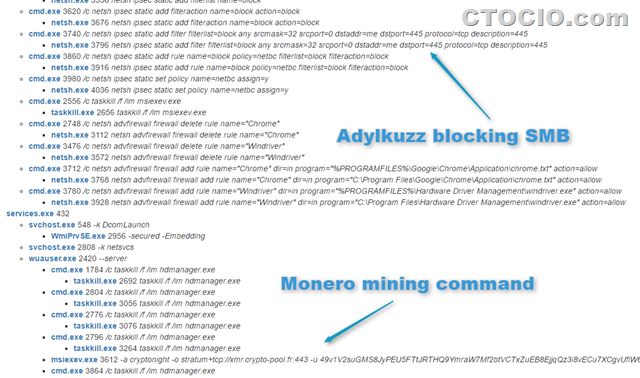

原来Adylkuzz矿机木马利用的是与Wannacry勒索病毒同样的计算机漏洞(微软MS17-010),扫描着同样的端口—TCP 445,但是Adylkuzz为了让宿主计算机“专心致志、安安稳稳”地挖矿,会在宿主机器中植入Double Pulsar后门下载挖矿程序,一旦挖矿程序启动,Adylkuzz会首先关闭宿主计算机的SMB通讯,以此来阻断其他病毒的入侵,然后才开始接受挖矿指令,长期工作。(下图)

很显然,Adylkuzz的目的是经营一个由大量受感染计算机组成的僵尸挖矿网络,通过持续挖掘密码货币获利,属于“订阅模式”,而不是Wannacry这样导致宿主计算机瘫痪开展的一次性勒索模式。两者的“商业模式”存在根本性的分歧,从技术上来看,Adylkuzz与Wannacry也是“一山不容二虎”的排斥关系,更准确地说,Adylkuzz就是Wannacry的天敌。

安全专家的多次测试表明,Adylkuzz的传染性更强,多台存在“永恒之蓝”漏洞的计算机联网后第一时间(不到20分钟)被感染的不是wannacry,而是Adylkuzz。

此外,Adylkuzz不但传染性更强,而且启动时间更早,从4月24日就开始传播,目前安全专家发现有超过20个Adylkuzz攻击主机依然在扫描传播木马,活跃的命令控制服务器也多达十几台,真实的规模可能更大。那么问题来了,那些最初存在永恒之蓝漏洞却又躲过wannacry攻击的电脑,有多少已经感染Adylkuzz变成僵尸矿机了呢?此外,对于Adylkuzz这样不导致数据丢失,仅仅“费电”的矿机僵尸木马,企业也万万不可掉以轻心,因为那些比wannacry更凶险、比Adylkuzz规模更大的“永恒之蓝”病毒,很快将发起下一波攻击,唯一的应对之策就是尽快更新补丁。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: