研究发现:超过45万个云网络连接中带有COVID-19主题恶意软件

Palo Alto Networks(派拓网络)威胁情报团队Unit 42的研究人员发现,公有云基础设施与传播COVID-19主题恶意软件的域名已建立了通信。此前,Unit 42曾于3月末发表过一篇署名文章,讨论了恶意攻击者利用新冠病毒(COVID-19)发起的各类攻击。Unit 42研究人员试图通过更深入的研究,进一步确定公有云基础设施中是否发生着COVID-19相关的恶意事件。而一旦发现这一活动迹象,企业机构又应如何采取防护措施?

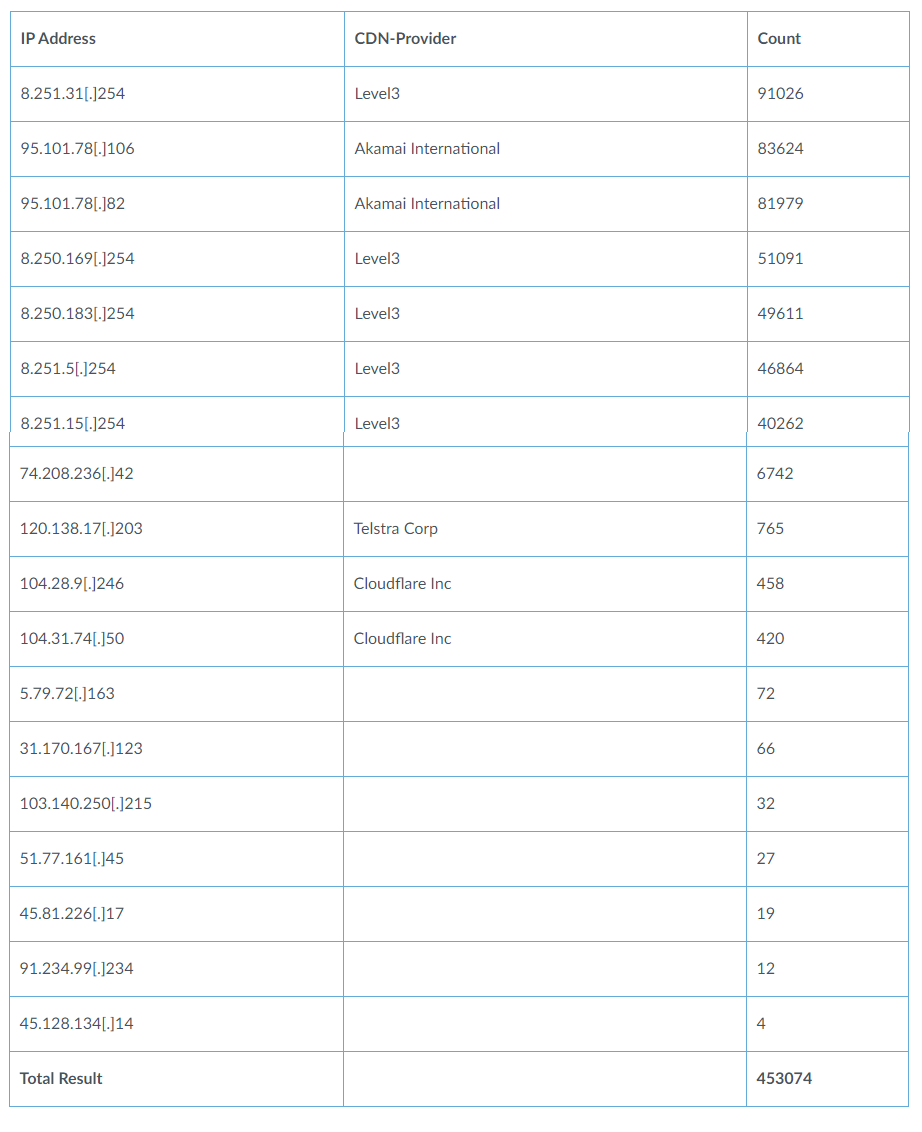

研究人员发现了300多个以COVID-19为主题的恶意软件样本,这些样本与20个独立IP地址和域名入侵指标(IOC)建立了通信。通过查询Prisma Cloud在2020年3月1日至4月7日间与这20个可疑入侵指标的网络连接,研究人员发现,27个独立云环境中共有453,074个独特网络连接(参见图1)。

· 超过45万个云网络连接中带有COVID-19主题恶意软件入侵指标(IoC)

· 覆盖27个独立且存在潜在入侵风险的云环境

· 明确迹象表明,与执行COVID-19主题恶意软件相关的命令与控制(C2)操作的节点已建立通信

由于研究人员无法查看网络流量,也没有收到曾发起网络连接的恶意软件样本,因此目前还无法确定这27家企业机构实际上是否已受到COVID-19主题恶意软件攻击。尽管如此,我们仍应将这些网络连接视为高度可疑,因为目标端点有恶意软件操作的历史记录。

研究人员使用Palo Alto Networks的专有工具AutoFocus进行基于恶意软件的威胁情报研究,查询了恶意软件样本,这些样本建立了到包含至少以下关键字之一的域的网络连接: “Corona”, “COVID”, “Pandemic”, or “Virus”。研究人员随后根据2020年3月1日至2020年4月7日之间的时间戳过滤了结果。然后分析了这些网络连接的元数据,并将其与Palo Alto Networks Prisma Cloud所维护的网络流量进行了比较。

CAVEAT:考虑到网络流量的性质,网络流量内容不可用于分析,仅将网络连接的元数据作为识别恶意软件网络流量的唯一方法。

AutoFocus返回了超过446个符合COVID-19主题域网络连接的恶意软件样本。这些样本提供了20个唯一的域和硬编码的IP地址,它们可以潜在地服务或维护恶意软件的基础结构。通过将域解析为最新已知的主机IP地址,这些IP地址被用于查询2020年3月1日至2020年4月7日之间的云网络流量连接。该查询从云环境返回了453,074个唯一的网络连接,这些网络直接与系统通信与已知COVID-19主题恶意软件的DNS活动相关联,请参见上面的图像1。

表1列出了Prisma Cloud中标识的18个IP地址,以及内容交付网络(CDN)提供商维护的IP地址和内容。

通过Prisma Cloud查询的总共COVID-19主题恶意软件样本DNS活动样本

黄色突出显示的值表示解析为CDN托管平台(如Cloudflare,Level 3和Akamai托管)的IP地址。CDN网络在会话元数据之外提供有限的网络信息。由于存在这种局限性,研究人员选择从该分析中排除CDN IP地址,而不考虑恶意内容的可能性。第42单元还发布了博客COVID-19:Cloud Threat Landscape,其中详细介绍了在云平台内托管CDN网站。

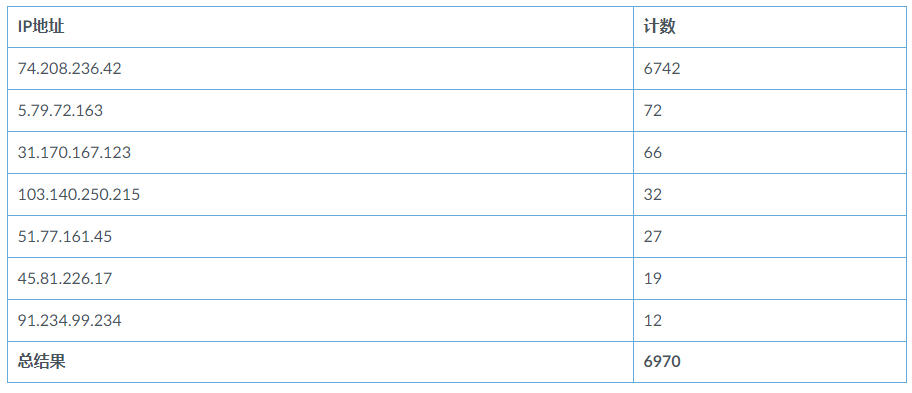

研究人员能够从27个独特的Prisma Cloud环境中确定7个IP地址,这些IP地址被视为目标网络连接。这些IP地址解析为独立托管的非CDN Web服务器,从Unit 42以及其他知名的第三方威胁源(如RiskIQ的PassiveTotal和Hyas Insight)来看,它们具有恶意活动的已知历史。这七个IP地址以及它们从中解析的域显着增加了它们提供或维护与COVID-19主题恶意软件直接相关的恶意内容以及它们正在与云环境进行主动通信的可能性,请参阅表2。

表2.非CDN托管的域及其关联的Prisma Cloud网络连接

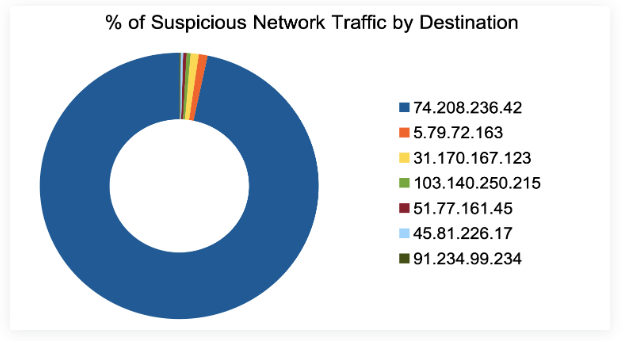

图1显示了这七个IP地址见证的网络流量百分比。

图1.可疑网络流量的百分比细分

结论

每家企业机构都必须监控其云基础设施的网络通信,以确保识别并阻止恶意通信,这一点至关重要。云原生安全平台方案必须集成到云基础设施、开发和生产环境中,以确保这些以COVID-19为主题的攻击无法在云基础设施中发生。

有关本次研究的更多细节,请点击此处浏览英文全文。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: