因对工作调整不满,链家一员工删除公司 9 TB数据:被判7年

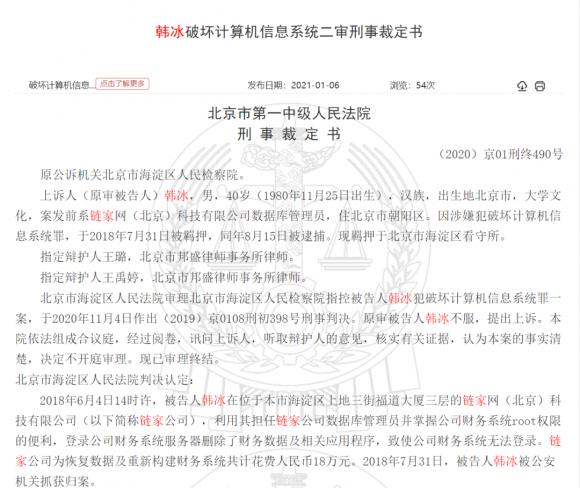

上诉人(原审被告人)韩冰,男,40岁(1980年11月25日出生),汉族,出生地北京市,大学文化,案发前系链家网(北京)科技有限公司数据库管理员,住北京市朝阳区。因涉嫌犯破坏计算机信息系统罪,于2018年7月31日被羁押,同年8月15日被逮捕。现羁押于北京市海淀区看守所。

指定辩护人王璐,北京市邦盛律师事务所律师。

指定辩护人王禹婷,北京市邦盛律师事务所律师。

北京市海淀区人民法院审理北京市海淀区人民检察院指控被告人韩冰犯破坏计算机信息系统罪一案,于2020年11月4日作出(2019)京0108刑初398号刑事判决。原审被告人韩冰不服,提出上诉。本院依法组成合议庭,经过阅卷,讯问上诉人,听取辩护人的意见,核实有关证据,认为本案的事实清楚,决定不开庭审理。现已审理终结。

北京市海淀区人民法院判决认定:

2018年6月4日14时许,被告人韩冰在位于本市海淀区上地三街福道大厦三层的链家网(北京)科技有限公司(以下简称链家公司),利用其担任链家公司数据库管理员并掌握公司财务系统root权限的便利,登录公司财务系统服务器删除了财务数据及相关应用程序,致使公司财务系统无法登录。链家公司为恢复数据及重新构建财务系统共计花费人民币18万元。2018年7月31日,被告人韩冰被公安机关抓获归案。

上述事实,有经一审庭审举证、质证并予以确认的被告人韩冰的供述,证人周某等人的证言,司法鉴定意见书,技术服务合同,银行电子回单,发票,情况说明,MAC地址行为日志,链家公司检索主机名详单,劳动合同,电子邮件,会议纪要,微信群聊天记录,员工信息,扣押笔录,受案登记表,到案经过等证据证实。

北京市海淀区人民法院认为,被告人韩冰违反国家规定,对计算机信息系统中存储的数据和应用程序进行删除,造成计算机信息系统不能正常运行,后果特别严重,其行为已构成破坏计算机信息系统罪,依法应予惩处。依照《中华人民共和国刑法》第二百八十六条第一款、第二款之规定,判决:被告人韩冰犯破坏计算机信息系统罪,判处有期徒刑七年。

上诉人韩冰的主要上诉理由为:监控录像等证据证明其没有实施犯罪。其不是可以进入被害单位内网且有Yggdrasil主机名的唯一用户。证明其电脑中存在sherd及rm命令的证据之间存在矛盾。在其电脑中检索到的关于Mac地址EA:36:33:43:78:88的记录与其无关,有可能是该MAC地址的设备访问其电脑留下的。被害单位刻意制造维修费用,且没有证据证明被害单位损失,故其不认可被害人的损失数额。

上诉人韩冰的辩护人的主要辩护意见为:本案事实不清、证据不足,不能排除合理怀疑,应疑罪从无。电子数据鉴定意见的起始基准时间晚于案发一个多月,不能确定在此期间电子数据有无修改。现有证据不能证实韩冰实施删除行为的准确时间以及韩冰实施了使用命令攻击删除行为。不能排除系有漏洞和程序问题导致外介质因素入侵。是否造成系统全部瘫痪的事实不清、证据不足,删除数据大小不明确。18万元损失的认定证据不足,没有第三方机构评估、鉴定等证据。韩冰具有主观恶性不大,未造成严重社会影响等从轻情节。

二审审理期间,上诉人韩冰及其辩护人均未向法庭提交新的证据。

经二审审理查明的事实与一审相同。一审判决所据证据,经审查,证据的收集及质证符合法定程序,能够证明认定的事实,本院予以确认。

对于上诉人韩冰及其辩护人所提本案存在多重合理怀疑,应当认定韩冰无罪的上诉理由及辩护意见,经查:国家信息中心电子数据司法鉴定中心司法鉴定意见书证明,2018年6月4日14时至15时期间,IP地址为10.33.35.160的终端用户远程以root身份登录链家公司服务器并通过执行rm、shred命令删除数据文件、擦除操作日志等,而该IP地址于6月4日14时17分被分配给MAC地址为EA-36-33-43-78-88、主机名为Yggdrasil的设备使用。该IP地址为链家公司福道大厦3楼交换机所覆盖网络区域,而韩冰具有root权限且于案发当日在上述IP地址的网络覆盖区域内上班。经司法鉴定确认,韩冰电脑的主机名为Yggdrasil,与登录服务器执行删除、擦除命令的电脑主机名一致;韩冰电脑的MAC地址虽不是EA-36-33-43-78-88,但其电脑中安装有用于更改MAC地址的软件WiFiSpoof,且在其电脑的相关文件中检索到多条与上述MAC地址相关的记录。综合案发后韩冰的表现,以及对具有类似权限人员所用电脑的鉴定结论等情况,能够确定韩冰实施了删除链家公司财务系统服务器程序数据的行为。上诉人韩冰及其辩护人所提的相关辩解及辩护意见,无事实及法律依据,本院不予采纳。

对于上诉人韩冰所提监控录像证明其没有实施犯罪的上诉理由,经查:视频服务器和涉案四台服务器均未与标准时间校准,无法判断监控时间与服务器时间的时间差,无法以视频时间和服务器时间排除韩冰作案的可能。故对韩冰的该项上诉理由,本院不予采纳。

对于上诉人韩冰及其辩护人所提认定被害单位损失的证据不足的上诉理由及辩护意见,经查:链家公司情况说明等证据证明,财务系统数据修复系专业性强、时效性高的技术类工作,链家公司在被删除系统后紧急聘请第三方公司进行财务数据恢复工作,不属于刻意制造费用。技术服务合同、服务报价单、银行电子回单、发票等证据证明,链家公司基于财务系统受损而支付修复费用18万元。一审据此认定被害单位损失,证据确实充分。故韩冰及其辩护人的相关意见,缺乏事实及法律依据,本院均不予采纳。

本院认为,上诉人韩冰违反国家规定,对计算机信息系统中存储的数据和应用程序进行删除,造成计算机信息系统不能正常运行,其行为已构成破坏计算机信息系统罪,且后果特别严重,依法应予惩处。一审法院根据韩冰犯罪的事实、犯罪的性质、情节及对于社会的危害程度所作出的判决,事实清楚,证据确实、充分,定罪及适用法律正确,量刑适当,审判程序合法,应予维持。据此,依照《中华人民共和国刑事诉讼法》第二百三十六条第一款第(一)项之规定,裁定如下:

驳回上诉,维持原判。

本裁定为终审裁定。

审 判 长 关 芳

审 判 员 鲍 艳

审 判 员 孙 燕

二〇二〇年十二月二十九日

法官助理 韩 峰

书 记 员 孟丹丹

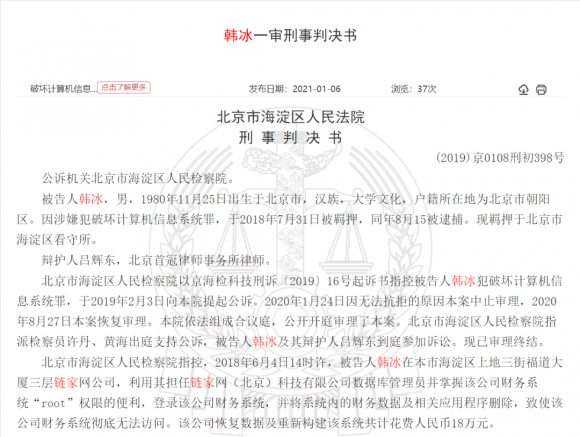

韩冰一审刑事判决书

北京市海淀区人民法院

刑 事 判 决 书

(2019)京0108刑初398号

公诉机关北京市海淀区人民检察院。

被告人韩冰,男,1980年11月25日出生于北京市,汉族,大学文化,户籍所在地为北京市朝阳区。因涉嫌犯破坏计算机信息系统罪,于2018年7月31日被羁押,同年8月15被逮捕。现羁押于北京市海淀区看守所。

辩护人吕辉东,北京首冠律师事务所律师。

北京市海淀区人民检察院以京海检科技刑诉〔2019〕16号起诉书指控被告人韩冰犯破坏计算机信息系统罪,于2019年2月3日向本院提起公诉。2020年1月24日因无法抗拒的原因本案中止审理,2020年8月27日本案恢复审理。本院依法组成合议庭,公开开庭审理了本案。北京市海淀区人民检察院指派检察员许丹、黄海出庭支持公诉,被告人韩冰及其辩护人吕辉东到庭参加诉讼。现已审理终结。

北京市海淀区人民检察院指控,2018年6月4日14时许,被告人韩冰在本市海淀区上地三街福道大厦三层链家网公司,利用其担任链家网(北京)科技有限公司数据库管理员并掌握该公司财务系统“root”权限的便利,登录该公司财务系统,并将系统内的财务数据及相关应用程序删除,致使该公司财务系统彻底无法访问。该公司恢复数据及重新构建该系统共计花费人民币18万元。

被告人韩冰于2018年7月31日被公安机关抓获。

针对上述指控,公诉机关向本院提交了相关证据材料,认为被告人韩冰违反国家规定,对计算机信息系统中储存的数据和应用程序进行删除,后果特别严重,其行为触犯了《中华人民共和国刑法》第二百八十六条第二款之规定,构成破坏计算机信息系统罪,提请本院对被告人韩冰依法惩处。

被告人韩冰辩称,其没有实施指控行为。其辩护人的辩护意见为:从实际后果看没有造成其他严重后果。升级改造及后期维护、重新搭建系统不属于经济必然损失,18万的花费夸大了真实修复费用。本案发生一个多月后侦查机关才介入提取、固定证据,电子数据鉴定意见的起始基准时间晚于案后一个多月,不能确定在此期间电子数据是否被增加、删除、修改,本案涉及其他有root权限的人扣押电子证据时间是8月17日,不排除其他因素可能性。现有证据不能证实被告人实施删除行为具体准确时间、被告人实施了使用命令攻击删除行为,是否造成系统全部瘫痪的事实不清、证据不足,删除数据大小不明确,本案的关联性证据调取不完整,被害单位系统在攻击前是否完善、是否有漏洞,不能排除因系统有漏洞或程序问题导致外介质因素入侵的合理怀疑。本案事实不清、证据不足,不能排除合理怀疑,应疑罪从无。

经审理查明,2018年6月4日14时许,被告人韩冰在位于本市海淀区上地三街福道大厦三层的链家网(北京)科技有限公司(以下简称链家公司),利用其担任链家公司数据库管理员并掌握公司财务系统root权限的便利,登录公司财务系统服务器删除了财务数据及相关应用程序,致使公司财务系统无法登录。链家公司为恢复数据及重新构建财务系统共计花费人民币18万元。2018年7月31日,被告人韩冰被公安机关抓获归案。

针对上述事实,公诉人当庭宣读、出示了下列证据材料:

1、被告人韩冰于2018年7月31日供述,述称前一段时间,其听说公司系统坏了,服务器被删,当天其用其权限尝试登录系统,但登不上去。当时公司找了第三方可以登录系统的人。几天后链家网道德委员会工作人员把其笔记本电脑封存了。其于2018年2月1日入职,负责财务系统数据库管理,开始属于财务线,在信息化线待了几天到了技术线,后搬到上地六街数字传媒大厦八层。按规定其只能有数据库操作权限,但公司管理很乱,其入职后公司就给了其登录管理系统权限,可以在系统上安装和删除相关的应用程序。公司张某、杨某、高某、一女的、小四科技供应商公司的人、徐章毅、汉得公司和元年公司的人有这个权限,还有一个有权限的公司是之前和链家合作过的公司。其上班期间使用的是自己的苹果笔记本电脑,其不提供电脑名称和密码,这是其个人隐私,公安机关可以用自己的方法检查其电脑。

其于2018年8月5日供述,述称2018年6月4日,其做系统巡检时被登录的财务EBS系统踢出来了,系统链接断了,再登录也登录不上去了。其没有删除过公司财务系统数据。其电脑密码一个月不操作就会变换一个随机密码,现应已自动换密码,只能联网后擦除电脑数据变成新电脑使用。以前在酒仙桥链家公司总部上班时碰到过类似被系统踢出的情况,其给领导发过邮件,这个系统是不安全的。

2、证人周某(链家公司职业道德建设中心总监)于2018年7月12日证言,证实2018年6月4日14时35分许,公司技术保障部杨某发现公司财务系统服务器应用程序出现故障无法登录,就派技术人员到机房进行检查,发现财务系统服务器(EBS系统)应用程序及9TB的数据被恶意删除,后公司找杭州惜飞信息技术有限公司和小四科技(北京)有限公司对财务系统服务器应用程序及数据进行了重建和恢复,直到6月12日才全部完成恢复,共计花费18万元。因有权限进入公司财务系统的只有技术保障部五个人,公司在内部进行了初步排查,收集了这五个人的笔记本电脑,其中四人主动上交了个人笔记本电脑及密码,但韩冰拒不交代自己的笔记本电脑密码,也对破坏的事情拒不承认,韩冰有嫌疑,其代表公司来报案。被破坏的服务器是公司专门用于EBS系统的2台数据库服务器和2台应用服务器,2台数据库服务器的IP地址分别为10.10.26.33和10.10.26.34,2台应用服务器的IP分别为10.200.28.96和10.200.28.97。公司财务系统存放着公司成立以来所有的财务数据,影响到公司人员的工资发放等,对公司整个运行有非常重要的意义。

其于2018年7月31日证言,证实公司在2018年6月6日17时许暂扣了有权限接触到公司财务系统的五个人的笔记本电脑,今天民警抓获韩冰后,其把暂扣韩冰的电脑送至派出所。韩冰2018年2月到公司负责财务系统维护,5月被调整至技术保障部,工作地点从朝阳区酒仙桥总部调整至海淀区上地福道大厦,韩冰对组织调整有意见,觉得自己不受重视,调整之后消极怠工,经常迟到早退,也有旷工现象。经查看公司监控录像,韩冰于2018年6月4日11点左右到福道大厦三层西侧自己的工作区域上班,当天18时左右离开公司。

其于2018年9月14日证言,证实公司内韩冰、张某、高某、薛某、杨某有通过公司内网使用root权限直接登录服务器的权限,公司当时的服务商小四科技也有权限登录,但需要从外网使用公司提供的账号通过专用通道从堡垒机跳转至服务器进行维护工作,堡垒机上会记载所有的操作,且小四科技无法删除堡垒机上记载的所有操作。

其于2019年1月15日证言,证实许某没有财务系统root登录权限,他只能通过堡垒机登录财务系统。每个员工在入职时会获得一个唯一且固定的邮箱,邮箱的前缀是每个员工的账号,网络认证、收发邮件时都需要,这是一个非常私密的账号,公司要求员工在每个季度强制更改密码,韩冰的唯一员工账号是×××。

3、证人张某(链家公司数据库管理员)于2018年8月2日证言,证实其和韩冰大概在七八年前的一次聚会上相识,后在中航金网做过同事。2018年3月,其在链家公司财务线工作,当时财务线缺人,其就把韩冰招到财务线工作了。5月左右,韩冰发现公司财务系统有安全问题发邮件告诉了其,其和韩冰在开会时向多个领导汇报了财务系统的安全问题,建议公司启动安全项目来修复安全问题,但领导们没当回事。两周之后,其在财务线工作的部门被划到了信息线,在信息线部门开会时,其和韩冰又向信息线领导周小龙汇报了财务系统的安全问题,并建议周小龙启动安全项目来修复,但周小龙依然没有重视,在建议过程中其和周小龙起了争执。大约又过了三天,其和韩冰被周小龙从信息线转到了福道大厦技术线工作。公司服务器登录权限登录到公司服务器上可以新增删除修改文件,这个权限可以登录公司财务系统,可以把财务系统删除。在刚来福道大厦技术线时,整个技术线只有其和韩冰有这个权限,到了技术线后,其把这个权限交给了技术线领导杨菁纬、负责安全的领导许某。后其知道链家网供应商员工高某,还有一个女员工有这个权限。公司财务系统被删除当天其在301医院看病,其在公司邮箱看到韩冰的邮件说公司财务系统连不上了就从医院赶回福道大厦。

4、证人高某(链家公司运维工程师)于2018年8月17日证言,证实其和韩冰在业务上没有什么交集,偶尔在数据库方面有不懂的问题会去请教他。公司服务器的登录权限登录到公司服务器上可以启动和停止服务器上的应用,可以在服务器上添加和删除文件,也可以把公司的财务系统删除。公司服务器上只有一个账户名为root的共用账户拥有这个权限。其和杨某、张某、韩冰、薛某知道这个账户的密码。公司财务系统被删除当天其在公司上班,当天服务器登录不上去,财务系统的应用和网站登录不上去。当天张某请假了、其不确定韩冰在哪里、杨某和薛某在单位。

5、证人杨某(链家公司经理)于2018年8月17日证言,证实韩冰虽挂在其部门,但不直接向其汇报工作。韩冰和张某是2018年5月17日到福道大厦办公区的。张某和韩冰没来之前,财务线上一些安全上的活是其部门来做,他们来了后就交给了他们,但在他们工作过程中出现了一些问题,领导周小龙就让韩冰和张某并入其这组一起干这个活。公司服务器的登录权限登录到公司服务器上可以新增删除修改文件,这个权限可以登录到公司财务系统,可以把财务系统删除。其和韩冰、张某、高某、薛某有这个权限。2018年6月4日14时30分许,公司财务系统被删除,当时其在公司上班应该在午休。当天看录像发现韩冰在14时拿着电脑去了休息区,14时20分左右回到他的工位,其他人没有发现异常。

6、证人薛某(链家公司工程师)于2018年8月17日证言,证实公司数据库被删除,将有权限的职员叫在一起排查这事时其才知道韩冰,其负责公司服务运维,他负责财务数据库。其负责服务器登录权限的开通。其和张某、高某、杨某、韩冰、许某有财务数据库权限。公司服务器的登录权限是服务器root权限,就是超级管理员权限,可以对服务器进行任何操作。其不知道财务数据库的IP,张某和韩冰管理财务数据库,他二人应该知道。只有同时知道IP和拥有root权限才能进入财务数据库并进行操作。其不知道财务系统哪天删的,公司让其查过2018年6月4日堡垒机登录日志,当天其在公司上班。

7、证人许某(链家公司安全和风控管理部高级经理)于2019年1月15日证言,证实其主要负责和信息安全相关的工作。其没有公司财务系统root直接登录权限,只能通过堡垒机登录。

8、证人陈某(链家公司技术保障部高级总监)于2019年6月14日证言,证实2018年6月5日,公司财务系统被人恶意删除,6月6日公司职业道德委员会负责人周某把5名有操作权限的人张某、韩冰、杨某、高某和薛某召集到一起做内部调查。周某说如果自己承认就作为公司内部处理,如果没人承认就移交公安机关处理。当时没人站出来,周某要把大家的电脑封存,要求提供开机密码,其他人都提供了只有韩冰没有提供,韩冰称自己电脑有隐私、密码只能提供给公安机关,如果要看的话只能他自己输入密码,在他在场的情况下才能检查。其当时站在韩冰身边,韩冰输入密码开机,关闭一些对话框,其没有发现电脑里有嫌疑。张某听韩冰这么说后也要求密码向公安机关提供,后公司报警。

其于2019年6月20日证言,证实其操作韩冰的电脑使用搜索命令搜索-shred命令,没有搜索到,大概阅览了电脑内安装的程序,没有发现特别的内容。这样的检查是完全不可能排除韩冰的嫌疑的。公司财务系统被攻击的方式只要是连接到服务器就可以执行,这样的操作是不会在电脑端留下痕迹的,只会在服务器上留下痕迹。公司当时检查每个人的电脑,执行这些检查的操作,主要是为了看看当时韩冰等人的反映。公司确定是韩冰实施破坏行为与这次检查没有任何关系。这次检查没有取消对任何人的嫌疑,相反只有韩冰不提供自己电脑的用户名和密码,最终是由公司提供的多方证据而锁定韩冰的。

9、国家信息中心电子数据司法鉴定中心司法鉴定意见书,证实经对IP地址标识为10.10.26.33的服务器进行鉴定,送检服务器Raid-1—Disk-2系统分区中/var/log/目录下所有日志文件均被人为擦除,Raid-5—Disk-1数据分区中/app/、/rmanbak/目录下大量数据文件被删除。通过日志恢复与关联分析,可以确定IP为10.33.35.160的终端用户在2018年6月4日14时至15时期间,远程以root身份登录至该服务器,通过执行rm、shred命令删除了服务器中的数据文件,并擦除了当前用户的所有操作日志。

司法鉴定回复函,证实本鉴定意见书附件二光盘中的5个文件Root\.bash_history、\home\finance\.bash_history、\home\oraprod\.bash_history、\home\grid\.bash_history、0046595.txt。其中4个不同路径下的.bash_history文件是送检服务器硬盘中的原始文件,直接提取得到,未经过任何处理。0046595.txt是使用数据恢复方法在送检服务器硬盘的底层碎片空间重组得到,仅说明文件中的数据内容在本机硬盘生成且存储过,不保证所有数据内容来自原系统中的同一个文件。

10、国家信息中心电子数据司法鉴定中心司法鉴定意见书,证实经现场提取与检验鉴定,现场登录服务器后导出IP地址10.33.35.160在2018年6月4日期间事件日志,DHCP服务器将IP地址10.33.35.160于2018年6月4日14时17分许分配给客户端ID(设备MAC地址)为EA-36-33-43-78-88的网络接入设备,该设备的主机名为Yggdrasil,14时47分许同样分配给客户端ID为EA-36-33-43-78-88的网络接入设备,该设备的主机名为Yggdrasil;进一步分析IP地址10.33.35.160在2018年6月4日期间所有上网行为记录,将上网行为管理服务器中IP地址10.33.35.160在6月1日至4日期间所有网络访问日志导出,上述日志中,可以明确IP地址10.33.35.160对应的访问终端MAC地址为EA-36-33-43-78-88,同DHCP服务器中提取的日志信息一致。该IP地址在6月1日至4日期间所有的网络访问主要集中在6月4日14时至15时28分之间。可以确定IP地址10.33.35.160对应的物理区域为北京市海淀区开拓路11号福道大厦3楼交换机所覆盖的网络区域内。

11、北京中海义信信息技术有限公司司法鉴定所司法鉴定意见书,证实经对被告人韩冰的苹果电脑进行提取,未检索到该计算机登录涉案服务器IP:10.10.26.33,10.10.26.34,10.200.28.96,10.200.28.97的记录;该电脑计算机系统为MacOSX10.13.5,主机名为Yggdrasil;该电脑Wi-Fi的Mac地址为28-CF-E9-1C-48-13;该电脑中安装有WiFiSpoof软件;在该电脑中的$InodeTable文件中检索到与Mac地址28:CF:E9:1C:48:13相关记录92条,检索到与Mac地址EA:36:33:43:78:88相关记录4条;该电脑中的终端记录中包含shred与rm命令,该命令为本地执行命令。

12、北京通达法正司法鉴定中心司法鉴定意见书,证实经对薛某、高某、张某、杨某持有的笔记本电脑进行鉴定,四台电脑的计算机名均不是Yggdrasil,MAC地址均不是EA-36-33-43-78-88。四台电脑2018年6月4日的行为日志中均未发现有登录财务系统执行-shred、-rm命令进行删除操作。

13、杭州惜飞信息技术有限公司情况说明及数据库异常恢复技术服务合同、服务报价单、中国光大银行电子回单、发票,证实2018年6月4日,该公司接到链家公司关于提供数据恢复服务的需求,工程师经工作发现被破坏服务器对应的IP地址:10.10.26.33和10.10.26.34组成的OracleRAC集群,业务数据库名称为EBS系统数据库,故障原因为RAC集群两台服务器均被执行rm-rf/u01,rm-rf/u02等删除目录下所有文件,包括集群和数据库相关文件,rm-rf/etc,/var等删除掉操作系统相关目录,导致oracle集群和系统均无法提供正常服务,系统不可用。被删除数据量预估为9TB左右,被删除的文件导致整个数据集群异常,无法对外提供Oracle服务,由于删除大量文件,系统已经无法正常使用,Oracle集群、数据库均无法启动。执行恢复的动作:在新机器上进行恢复,通过自研工具对ASM磁盘组中的数据文件信息分析后,安装新集群和数据库后进行配置,让新集群能够访问到存储上的ASM磁盘组数据,新机器可以直接对外提供数据库服务。恢复的数据量:通过对损坏系统的分析,重新实施RAC集群和进行相关配置,顺利恢复OracleASM中Oracle数据文件9TB左右,实现数据库中数据0丢失(被删除的数据中,无数据库的直接业务数据,Oracle数据存储在ASM中)。恢复新机器IP地址:10.10.26.11和10.10.26.12两台机器组成新OracleRAC集群。经该公司工作,数据服务于2018年6月6日恢复使用,收取数据恢复服务费10万元。

14、小四科技(北京)有限公司情况说明及核心财务系统技术服务合同、中国光大银行电子回单、发票,证实2018年6月4日,该公司接到链家公司关于提供OracleEBS系统恢复服务的需求,技术顾问及链家公司员工发现:4台服务器均不能正常工作,同时安装在这些服务器上的ORACLEEBS系统也不能正常提供业务服务即不能进行正常的账务处理操作。经工作,该公司于2018年6月12日将EBS系统重新搭建,使得EBS系统恢复到事故前的全部功能,并收取服务费人民币8万元。

15、链家公司情况说明,证实2018年6月4日14时35分,公司财务人员上报公司财务总账系统(EBS系统)出现故障,无法登录。后公司技术保障部门人员开始排查,现象是服务器登录失败,提示验证失败。15时30分左右,经过在服务器的管理卡登录查看服务器状况,发现有人登录系统执行了删除命令。远程查询公司专门用于EBS系统的2台数据库服务器(IP地址分别为10.10.26.33和10.10.26.34)和2台应用服务器(IP地址分别为10.200.28.96和10.200.28.97)的状况,确认4台服务器被删除的财务系统数据总大小为9TB,包括数据库的备份数据,应用的程序目录和归档数据。因上述数据被删除导致EBS系统无法登录和服务不可用。经初步判断,系被人恶意删除。当天正是公司财务月结的关键时期,如果EBS系统不可用将直接导致当月无法月结,如财务系统数据被删除无法恢复将危及公司的正常运营,令公司蒙受损失和风险。因数据恢复属于专业性很强的技术类工作,公司并无此类数据恢复的人员和经验,故紧急聘请杭州惜飞信息技术有限公司来完成财务数据恢复工作。当天杭州惜飞公司派工程师前往现场进行工作。对被破坏的服务器10.10.26.33和10.10.26.34组成的OracleRAC集群执行数据恢复工作,共恢复数据文件9T。杭州惜飞信息技术有限公司收取公司数据恢复服务费用10万元。因EBS系统软件和应用程序均已被删除,导致服务无法正常使用,需要重新搭建EBS系统,使其能正常提供服务,公司紧急聘请小四科技(北京)有限公司来完成EBS系统重建和恢复工作。当天小四科技架构师朱龙春会同公司同事到达光环新网IDC中心进行工作。现场发现EBS财务系统因文件被删除不能正常提供业务服务和账条处理操作。后经小四科技同事的连续工作,在新的服务器重新搭建一套ORACLEEBS系统并安装相关专业软件。EBS财务系统直到6月12日才全部恢复到事故前的全部功能。小四科技(北京)有限公司收取公司系统恢复服务费用8万元。

16、链家公司关于案发IP地址追踪核查工作情况说明,证实10.33.35.160的IP地址为链家福道办公楼内网有线网络IP地址,根据IP地址分配信息锁定为三楼办公工位有线网络接入。福道办公工位有线网络地址分配为动态地址分配(DHCP服务),通过查询6月4日当天DHCP服务信息,并对照内网客户端IP地址管理服务(IPAM服务),可以确定IP地址对应的MAC地址为EA-36-33-43-78-88,主机名为Yggdrasil。根据DHCP和IPAM数据以主机名为Yggdrasil反查2018年5月22日至6月4日的数据,获得信息发现如下:根据IP地址和MAC地址对应DHCP查询信息,主机名为Yggdrasil的计算机在2018年5月22日10时43分首次接入链家福道办公楼内网办公无线网络,MAC地址为28-CF-E9-1C-48-13,无线网络IP分配为10.33.76.115。同时,通过检索公司内网企业员工用户身份认证数据发现,该计算机于5月22日10时46分通过无线网络进行了企业员工身份认证,认证用户名为×××(韩冰)。该认证用户名为链家员工企业邮箱前缀(固定且唯一),密码为企业邮箱密码。认证后认证服务会记录网络接入设备(计算机或手机)的MAC地址、IP地址、认证用户名、认证时间。此外,根据IP地址和MAC地址对应DHCP查询信息,该MAC地址28-CF-E9-1C-48-13的计算机,在5月22日至5月28日8时29分期间分配的有线网络IP地址为10.33.35.110。通过公司内网上网行为管理系统查询,5月28日8时15分,韩冰的苹果电脑(主机名为Yggdrasil,MAC地址为28-CF-E9-1C-48-13)通过有线网络IP地址10.33.35.110访问浏览了http://soft.macx.cn/6216.htm网页,该网页为苹果电脑WiFiSpoof工具下载网页,该工具用于随机更改MAC地址。后5月28日8时29分起,主机名为Yggdrasil的计算机的MAC地址便开始频繁变更,导致有线和无线的IP地址也相继变更。6月4日14时13分,该计算机接入无线网络(IP地址为10.33.80.168,MAC地址为EA-36-33-43-78-88),但未进行员工身份认证。在14时17分(该时间为DHCP动态地址分配服务系统时间,与上网行为管理系统时间相差为3分),该计算机接入有线网络(IP地址为10.33.35.160,MAC地址为EA-36-33-43-78-88),该IP地址10.33.35.160即为案发时登录和执行数据删除操作的IP地址。

17、关于主机名为Yggdrasil的计算机核查工作情况说明,证实经查询,自2018年1月1日0时至6月5日24时,主机名为Yggdrasil的计算机所对应的全部MAC地址和分配的无线IP地址中,有且只有28-CF-E9-1C-48-13这个MAC地址和10.33.76.115这个无线IP进行过无线网络身份认证,认证的用户名为×××,即为韩冰本人。其余的MAC地址和分配的无线IP地址均未进行过无线网络身份认证。

18、链家公司关于破坏数据的主机名Yggdrasil的核查情况说明,证实公司工程师以时间点“2018年6月4日”和“IP10.33.35.160”等两个要素,通过无线网络认证系统和上网行为管理系统进行查询发现,IP“10.33.35.160”在2018年6月4日15时28分41秒浏览了URL地址http://www.moto8.com。经分析,此网站是一个关于摩托的专业论坛,域名www.moto8.com的对应的唯一IP地址58.218.199.90。在公司的上网行为设备上进行2018年1月1日到6月30日分析访问共发现记录29条,其中2条无员工名、主机名为Yggdrasil,4条员工名为×××、主机名为Yggdrasil,其余18条员工名为mengdeyu。经对公司在职人员名单查询,mengdeyu为孟德宇,×××为韩冰。因登录财务系统需要“root”权限,确认孟德宇没有此权限,且孟德宇所有的IP10.33.68.73均为无线网络登录,需要进行密码认证,确认孟德宇主机名没有Yggdrasil。韩冰骑行摩托车上下班,平时表现出非常喜爱摩托车,×××对应的网卡物理地址28-cf-e9-1c-48-13,IP地址10.33.76.115在2018年5月24日和5月28日登录www.moto8.com网站时使用的主机名均为Yggdrasil。综上,通过对2018年5月24日和5月28日的数据调查,可以确定×××账号访问www.moto8.com网站行为,其主机名为Yggdrasil,与删除数据IP10.33.76.160主机名Yggdrasil相一致。

19、被告人韩冰的员工信息,证实韩冰的电子邮箱为×××@ke.com。

20、链家公司关于MAC地址EA-36-33-43-78-88核查工作情况说明,证实通过查询2018年1月1日0时至6月5日24时全部动态地址分配服务,并对照内网客户端IP地址管理服务,发现MAC地址EA-36-33-43-78-88只在2018年6月4日出现过,在14时13分接入无线网络分配的IP地址10.33.80.168(接入无线网络但并未进行身份认证),在14时17分接入有线网络时分配的IP地址为10.33.35.160,对应计算机主机名均为Yggdrasil。

21、链家公司情况说明,证实公司实际办公地点为北京市海淀区开拓路11号福道大厦。公司定位执行删除数据的来源IP地址10.33.35.160的物理位置是福道大厦三层,约2000平方米范围内。

22、链家公司关于财务系统服务器删除操作的情况说明,证实公司对IP为10.10.26.33的服务器操作命令日志进行解析,发现文件删除命令的相关操作记录,2018年6月4日14时22分21秒至14时58分22秒进行了用户登录、切换到“finance”用户、以shred-u-z命令删除/var/log/下所有文件并重复擦除、以rm-rf命令删除文件、用户登出等操作。对IP为10.10.26.34的服务器操作命令日志进行解析,发现文件删除命令的相关操作记录,2018年6月4日14时23分29秒至14时53分11秒进行了切换到finance用户(该用户有最高权限,可以执行删除操作)、以shred-u-z命令删除/var/log/下所有文件并重复擦除、以rm-rf命令删除文件等操作。

23、链家公司检索主机名详单,证实2018年5月28日7时51分,IP地址10.33.35.110对应客户端ID为28-CF-E9-1C-48-13,主机名为Yggdrasil;2018年6月4日14时13分,IP地址10.33.80.168对应客户端ID为EA-36-33-43-78-88,主机名为Yggdrasil;2018年6月4日14时17分,IP地址10.33.35.160对应客户端ID为EA-36-33-43-78-88,主机名为Yggdrasil。

24、链家公司关于财务系统数据库漏洞情况说明,证实公司财务总账系统四台数据库服务器在2018年6月4日案发前均已采取安全防护措施,不存在saltminion、crd、ldap漏洞且无法通过外网直接连接,只能通过内网访问。2018年6月4日案发当天,内网IP为10.33.35.160的终端违规以root用户身份登录并执行数据删除操作的行为与上述漏洞无关。

25、链家公司关于我公司财务总账系统数据库登录情况说明,证实2018年6月4日,公司财务总账系统数据库中只有两个IP登录痕迹,其中IP为10.33.35.160的终端违规以root用户身份登录,非法执行了数据删除操作,经过追踪核查证明,该IP即为韩冰使用,另一个IP为10.200.17.35的设备为公司堡垒机,运维管理人员均经过该堡垒机登录财务总账系统执行命令操作。

26、MAC地址EA-36-33-43-78-88于2018年6月4日所有行为日志,证实该地址于2018年6月4日15时28分41秒登录www.moto8.com。

27、员工核查情况说明,证实链家网(北京)科技有限公司对张某、杨某、高某、薛某2018年5月15日至2018年6月15日上网行为进行核查,调取四人2018年6月4日访问行为日志,未发现四人使用IP“10.33.35.160”、未发现四人使用“Yggdrasil”的主机名,四人均没有对www.moto8.com的访问记录。

28、劳动合同、链家公司电子邮件、会议纪要、微信群聊天记录,证实韩冰于2018年2月1日入职链家公司,担任高级工程师。2018年5月22日到福道大厦办公。

29、北京中海义信信息技术有限公司司法鉴定所司法鉴定意见书及情况说明,证实经对服务器本地时间(系统BIOS时间)与Internet时间(国家授时中心时间)进行比对,检材编号为ZHYX-2019-1750-C(即IP地址标识为10.10.26.33的服务器)的服务器因无法开机,未进行检验。本次鉴定需要服务器加电、进入BIOS并查看系统时间,然后与国家授时中心服务器时间进行比对,因检材编号为ZHYX-2019-1750-C的服务器在加电后无法进入BIOS,说明服务器可能存在硬件故障,所以无法进行后续检验。经对视频监控系统的本地系统时间及日志信息进行检验,结果为视频监控系统的本地系统时间比Internet时间(国家授时中心时间)时间快18秒;系统日志信息显示,2019年9月11日系统用户调减系统时间5分12秒。

30、链家公司情况说明,证实财务总账系统(EBS系统)由四台服务器搭建,IP地址分别为:10.200.28.96、10.200.28.97、10.10.26.33、10.10.26.34,公司在各台服务器使用时未与标准时间进行校准。

31、北京中海义信信息技术有限公司司法鉴定所出具的司法鉴定意见书,证实对被告人韩冰持有的两部手机进行鉴定,因现有技术无法破解IPhone手机屏锁密码,未提取到机身内有效数据。MINOTEPRO手机中未提取到涉案信息。

32、扣押决定书、扣押笔录、扣押清单、扣押物品照片、发还清单,证实公安机关于2018年7月31日扣押被告人韩冰苹果笔记本电脑1台。2018年8月17日扣押高某、薛某、张某、杨某笔记本电脑各1台,2018年10月24日,将上述笔记本电脑发还薛某、高某、张某、杨某。

33、受案登记表,证实2018年7月12日公安机关受理链家公司报案的情况。

34、到案经过,证实被告人韩冰于2018年7月31日被抓获归案。

35、被告人韩冰身份信息,证实被告人韩冰的身份情况。

经当庭质证,被告人韩冰对证据2提出异议,称删除9TB数据需要10小时以上;对证据7提出异议,称其通过邮件把root权限发给过许某;对证据11提出异议,称其电脑没有登录服务器就没有能力对服务器进行任何操作,主机名不具有唯一性,WiFiSpoof软件如不能对服务器进行操作,则与本案无关,不下载软件也可修改Mac地址,SHRED命令MAC系统不能使用,鉴定中也没有这两个命令的执行时间;对证据16提出异议,称MAC地址是唯一的,没有软件可以修改只能虚拟,且不需要任何软件,只需一个命令,下载WifiSpoof多此一举,主机名可以修改;对证据18、26提出异议,称其没有访问过moto8网站;对证据23提出异议,称MAC地址不可能修改,有线网络和无线网络的MAC地址不可能一样,其笔记本电脑没有有线网络接口,其在公司从未使用过有线网络;对其他证据未提出实质性异议。辩护人对证据2提出异议,称薛某证实许某也有登录权限;对证据7、11、26的质证意见同被告人韩冰;对证据16提出异议,称监控时间显示14时17分韩冰没有任何操作电脑的行为;对证据18的效力提出异议;对其他证据未提出实质性异议。

辩护人当庭出示了以下证据:

1、链家公司三层休闲吧的监控录像,证实录像时间2018年6月4日14时11分44秒被告人韩冰坐到休闲吧椅子上打开并操作电脑,14时17分35秒合上电脑离开。

2、链家公司三层西三环北的监控录像,证实录像时间2018年6月4日14时42分32秒被告人韩冰进入监控画面在过道内走动,14时42分54秒离开监控画面,14时51分39秒进入监控画面在过道内走动、打水、与同事说话,14时53分38秒离开监控画面。

经当庭质证,公诉人对监控录像的真实性均无异议,对证据1认为该监控录像证明被告人韩冰离开公共区域时合上电脑但没有关机,从无线网络区域走向有线网络区域,印证了无线网络IP地址向有线网络IP地址的切换;对证据2认为监控录像时间未与计算机时间校准,删除命令最长一次间隔了六分钟,在时间没有校准的情况下不能以被告人韩冰短暂离开电脑否认他实施了删除行为。被告人韩冰对上述证据未提出异议。

法庭认为,控辩双方当庭出示的证据形式及来源合法,内容客观真实,本院予以确认,对于被告人韩冰及其辩护人的质证意见将在本院认为部分予以综合评述。

本院认为,被告人韩冰违反国家规定,对计算机信息系统中存储的数据和应用程序进行删除,造成计算机信息系统不能正常运行,后果特别严重,其行为已构成破坏计算机信息系统罪,依法应予惩处。北京市海淀区人民检察院指控被告人韩冰犯破坏计算机信息系统罪事实清楚,证据确实充分,指控罪名成立。针对被告人韩冰未实施指控行为的辩解及其辩护人所持无罪辩护意见,经查,根据国家信息中心电子数据司法鉴定中心司法鉴定意见书,2018年6月4日14时至15时期间远程以root身份登录链家公司服务器并通过执行rm、shred命令删除数据文件、擦除操作日志的终端用户的IP地址为10.33.35.160,该IP地址于6月4日14时17分被分配给MAC地址为EA-36-33-43-78-88、主机名为Yggdrasil的设备使用,该IP地址为链家公司福道大厦3楼交换机所覆盖网络区域。根据被告人韩冰的供述及证人周某、张某、高某、杨某、薛某等人证言、监控录像等证据,被告人韩冰具有root权限且6月4日在IP地址10.33.35.160的网络覆盖区域内上班。根据北京中海义信信息技术有限公司司法鉴定所对被告人韩冰电脑所做鉴定,被告人韩冰电脑的主机名为Yggdrasil,与登录服务器执行删除、擦除命令的电脑主机名一致;被告人韩冰电脑的MAC地址虽不是EA-36-33-43-78-88,但其电脑中安装有用于更改MAC地址的软件WiFiSpoof,且在其电脑的相关文件中检索到与MAC地址EA-36-33-43-78-88相关记录4条。另经北京通达法正司法鉴定中心对链家公司具有root权限的另四名员工薛某、高某、张某、杨某的笔记本电脑进行鉴定,该四人电脑的主机名均不是Yggdrasil,MAC地址均不是EA-36-33-43-78-88,四人电脑2018年6月4日的行为日志中均未发现有登录财务系统执行shred、rm命令的操作。被告人韩冰到案后未配合公安机关查明案件事实,在侦查初期拒绝提供电脑密码,后虽提供了电脑密码,但因密码错误其电脑仍无法开机,公安机关系通过技术手段破解被告人韩冰电脑而进行鉴定。故现有证据足以证实被告人韩冰实施了删除链家公司财务系统服务器程序数据的行为。根据证人周某证言及杭州惜飞信息技术有限公司、小四科技(北京)有限公司情况说明、银行电子回单、发票、链家公司情况说明等证据,链家公司为恢复财务系统的正常运行,支付给杭州惜飞信息技术有限公司及小四科技(北京)有限公司共计18万元的数据及系统恢复服务费,被告人韩冰的行为给链家公司造成的经济损失属于后果特别严重,故被告人韩冰的行为符合破坏计算机信息系统罪的构成要件。链家公司为恢复财务系统数据、功能而支出的18万元费用系必要费用,辩护人所提该费用夸大真实修复费用的辩护意见未提供相应证据,公安机关介入本案的时间并不影响公安机关提取证据的效力,故对被告人韩冰的辩解及其辩护人的辩护意见,本院均不予采纳。依照《中华人民共和国刑法》第二百八十六条第一款、第二款之规定,判决如下:

被告人韩冰犯破坏计算机信息系统罪,判处有期徒刑七年。

(刑期从判决执行之日起计算。判决执行以前先行羁押的,羁押一日折抵刑期一日;即自2018年7月31日起至2025年7月30日止。)

如不服本判决,可在接到判决书的第二日起十日内,通过本院或者直接向北京市第一中级人民法院提出上诉。书面上诉的,应当提交上诉状正本一份,副本一份。

审 判 长 郑红艳

人民陪审员 袁 卫

人民陪审员 邢宇静

二〇二〇年十一月四日

书 记 员 王 珏

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: