- 星期一, 2 4 月, 2018, 3:52

- 动态, 安全

为数众多的VPN依然存在WebRTC漏洞,会暴露用户的真实IP地址。

阅读全文

- 星期四, 29 3 月, 2018, 5:04

- 动态, 安全, 移动安全

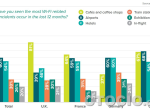

与WiFi相关的企业移动安全问题已经成为让CIO、IT决策者和安全主管们坐卧不安的严重威胁。

阅读全文

- 星期二, 13 3 月, 2018, 16:23

- 动态, 安全

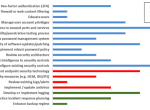

Secureworks在虚拟货币挖矿恶意软件分析报告中给出了企业防御挖矿攻击的十九大安全措施建议和相关流程

阅读全文

- 星期一, 5 3 月, 2018, 17:28

- TOP清单, 安全

对于信息安全人士来说,TOR正在变得不再靠谱,而大量TOR的替代产品则应运而生

阅读全文

- 星期二, 27 2 月, 2018, 17:16

- 动态, 安全

ESET在世界移动大会上发布的2018智能家居物联网产品安全性报告,对当下智能家居物联网安全问题和有代表性的产品进行分析解读

阅读全文

- 星期一, 26 2 月, 2018, 16:13

- TOP清单, 安全

优化渗透测试工具箱的一个最省力的办法,就是关注每年的黑帽大会

阅读全文

- 星期三, 7 2 月, 2018, 18:05

- 动态, 安全

18个月后,IBM或者什么别的公司或者组织会不会搞出一台50量子位的计算机,这是悬在所有信息安全系统之上的一柄达摩克利斯神剑。

阅读全文

- 星期二, 23 1 月, 2018, 17:44

- TOP清单, 动态, 安全

从营造网络安全意识氛围和科技公司室内装饰设计风格的角度来看,网络攻击动态地图依然是非常好的选择

阅读全文

- 星期一, 15 1 月, 2018, 0:34

- TOP清单, 动态, 安全

以下是Darknet评出的2017年最受欢迎的十大开源黑客工具,大家看看工具箱里有没有错失的宝贝

阅读全文

- 星期二, 9 1 月, 2018, 0:49

- 安全

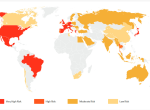

美国审计总署GAO去年12月21日发布的暗网武器交易报告,首次深入调查了非法持枪的“盲区”——暗网地下黑市。

阅读全文

- 星期三, 3 1 月, 2018, 16:40

- 动态, 安全

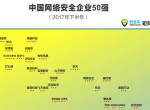

预计国内企业安全市场2017年全年的整体规模将达到400亿元左右,相比2016年度增长率约为33%。

阅读全文

- 星期五, 29 12 月, 2017, 4:27

- 安全

今天先不讨论这些音箱的“智力”和“音质”是否“值得购买”,而是从最本质的安全性问题下刀。

阅读全文

- 星期四, 28 12 月, 2017, 2:15

- TOP清单, 动态, 安全

PostgreSQL在代码质量和安全性方面综合得分略微领先Firebird,两者都明显优于MySQL。

阅读全文

- 星期四, 21 12 月, 2017, 3:20

- 安全

建立完整的信息安全防御体系则是每一位CSO和CISO的核心工作之一

阅读全文

- 星期三, 20 12 月, 2017, 3:26

- TOP清单, 安全

APP移动安全威胁兵临城下,推荐七个有代表性的免费APP应用安全测试工具

阅读全文

- 星期四, 14 12 月, 2017, 10:50

- 通信安全

能通过这些的技术理论和实践数据,深入剖析WPA2安全漏洞以及Wi-Fi安全问题背后的根源,知其然,亦能知其所以然。

阅读全文

- 星期三, 13 12 月, 2017, 0:50

- 下载, 动态, 移动安全

企业员工对WiFi的依赖性越来越高,企业的安全边界和数据安全正在面临与日俱增的WiFi移动安全威胁

阅读全文

- 星期三, 29 11 月, 2017, 3:58

- 动态, 安全

无钥匙进入系统提升了汽车使用的便利性,但该系统先天的安全漏洞,却正在成为汽车厂商和车主们的噩梦。

阅读全文

- 星期一, 20 11 月, 2017, 23:21

- 安全

根据CyberArk发布的2018年高级威胁前景报告,DevOps至少会增加一个IT领域的攻击面,即特权账号。

阅读全文