- 星期六, 4 10 月, 2014, 0:01

- WEB安全

随着越来越多钓鱼网站使用SSL以提升在Google搜寻中的排名,用户应当意识到,HTTPS锁头不再是他们判断安全网站时的识别标志。

阅读全文

- 星期二, 30 9 月, 2014, 13:01

- 安全

CloudFlare向其付费和免费服务用户开放“通用SSL”服务,任何网站,都无需付费和配置加密证书就能使用这一服务。不过“通用SSL”虽然看上去很美妙,但全面推广还面临一些难题。

阅读全文

- 星期一, 29 9 月, 2014, 3:39

- 动态, 安全, 报告

绿盟科技第三期工控系统安全报告总结了中国工控系统安全近四年来三大发展趋势:工控漏洞快速增长、能源行业易受攻击、蜻蜓组织为代表的国家黑客攻击活跃,成工控系统最大威胁。

阅读全文

- 星期日, 28 9 月, 2014, 2:33

- 安全

Bash Shellshock漏洞的发布,引发了全球僵尸网络的狂欢,而漏洞的修补,则可能演变成无休止的打地鼠游戏,这对于各国国防部和假日网购人群来说都不是好消息。

阅读全文

- 星期三, 24 9 月, 2014, 0:08

- 云安全, 动态

云计算的安全是个两难问题,一方面云计算分布式的数据存储可以抵御DDoS攻击,但同时又会增加数据泄露风险,云和安全似乎总是难以兼顾。

阅读全文

- 星期一, 22 9 月, 2014, 2:03

- 安全

近日Home Depot(家得宝)前IT部门员工向《纽约时报》爆料称:Home Depot超大规模信用卡数据泄露事故中,其管理层负有不可推卸的责任。

阅读全文

- 星期一, 15 9 月, 2014, 2:09

- 动态, 安全

NSA绘制的互联网“藏宝图”扮演着更有攻击性的角色,其目的是“协助计算机攻击/入侵规划”,其实质是网络战争的战场地图。

阅读全文

- 星期五, 12 9 月, 2014, 2:18

- 动态, 安全, 热点

中国的网络犯罪主要是针对中国和海外的的富裕阶层。与政府支持的黑客攻击不同, 中国的网络犯罪分子的主要目标就是金钱。

阅读全文

- 星期二, 9 9 月, 2014, 16:09

- 动态, 安全

Netflix的安全团队最近开源了他们用来监控互联网攻击的三个工具。 这三个工具分别是“Scumblr”“Sketchy”和 “Workflowable”。

阅读全文

- 星期五, 5 9 月, 2014, 0:54

- 动态, 安全, 移动安全

与人尽皆知但又万众瞩目的iPhone6手机相比,iOS8的意义显然更加重大,而对于企业信息主管来说,iOS8新增的四大企业安全功能尤其值得关注。

阅读全文

- 星期四, 4 9 月, 2014, 0:03

- 动态, 安全

软件bug和设计缺陷是两个完全不同的安全概念,人们热衷于在bug上花费大量精力财力,但是导致50%软件安全问题的软件安全设计,却鲜有人问津。

阅读全文

- 星期二, 2 9 月, 2014, 2:00

- 安全

对Backoff的调查显示,几乎所有受调查商贸企业都没有意识到已被木马感染内部系统,他们在重复Target的错误,任由一场本可避免的灾难发生。事实上一些基本的安全工具和管理制度就能发现这些木马产生的异常流量。

阅读全文

- 星期一, 1 9 月, 2014, 1:33

- 动态, 安全

美国国土安全部的使命是保卫国土安全和反恐,但最近一次黑客攻击事件使得该部门2.5万名工作人员陷入恐慌。

阅读全文

- 星期四, 28 8 月, 2014, 16:52

- 动态, 安全

医疗业的心脏出血漏洞只是行业应用安全隐患的冰山一角,近日软件测试公司CAST的一份调查显示,70%的金融和零售应用都容易遭受输入验证漏洞攻击。

阅读全文

- 星期二, 19 8 月, 2014, 14:27

- 动态, 安全

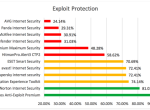

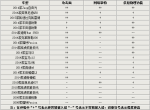

从Windows XP平台上的漏洞入侵防护测试结果来看,参与测试的12款安全软件中只有两款得到了80分以上的理想分数,趋势科技、McAfee、Panda、AVG等知名安全软件都因分数过低而没能通过测试。

阅读全文

- 星期五, 15 8 月, 2014, 20:15

- 动态, 安全

在近日举行的2014黑帽大会上,安全专家们对汽车行业20款新车型进行了安全评估,结果发现大部分车型都容易遭到攻击。这对于汽车行业来说意味着信息安全正在成为汽车安全的重要评估指标,而未来在汽车中安装防火墙和IPS入侵侦测系统将不再是玩笑话。

阅读全文

- 星期四, 14 8 月, 2014, 2:43

- 动态, 安全

斯诺登透露2013年他还在为NSA工作时,被美国情报官员告知NSA的黑客(TAO部队)才是叙利亚2012年11月29日全国断网事件的肇事者。

阅读全文

- 星期二, 12 8 月, 2014, 4:00

- 动态, 安全

凭借纽约时报的全球影响力和公信力, “12亿用户密码泄露”迅速成为安全界的头条新闻,被国内外各路媒体纷纷转载。但经过国内安全专业媒体深入分析,事件背后暗藏的多个疑点线索纷纷指向一个结论:这TM很可能是个精心炮制的公关大骗局!

阅读全文

- 星期五, 8 8 月, 2014, 1:40

- 动态, 数据安全

Druva的企业端点数据保护解决方案通过采集数据到云端来防止数据泄露或丢失,当数据和设备丢失后,用户可以通过Druva的安全云来恢复数据。此外,Druva还通过挖掘从端点采集的海量数据提供进一步的安全分析服务。

阅读全文

- 星期五, 1 8 月, 2014, 2:54

- 动态, 安全

过去安全专家们一再强调的是对U盘使用的管理,而代号“BadUSB”的安全漏洞曝光后,一夜之间无所不在的USB成了世界上最危险的数据接口。

阅读全文