安全专家:LinkedIn用户可能会被利用SSL剥离方式进行中间人攻击风险

安全公司Zimperium最近在一份报告中指出, LinkedIn存在安全风险, 黑客可能利用SSL剥离技术对LinkedIn用户发起“中间人”(MiTM)攻击。

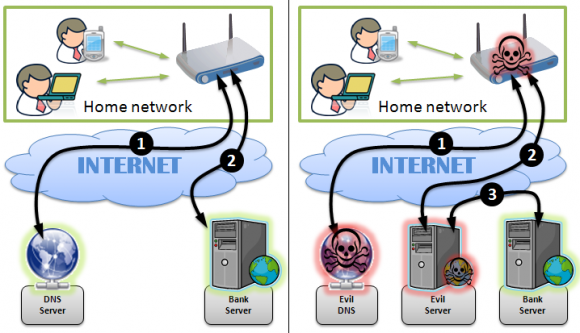

在中间人攻击下, 攻击者可以通过SSL剥离方式, 把所有https请求变成http请求, 从而截获用户的传输内容。

事实上, 这种方式在今年2月就出现了, 当时波兰计算机应急委员会发布消息称黑客通过入侵家用路由器, 更改了用户的DNS指向, 使之指向黑客控制的服务器。 通过这个服务器, 一方面与用户建立http连接, 一方面与银行建立https连接而进行中间人攻击。

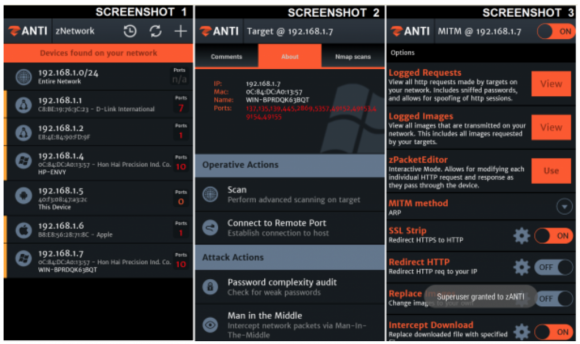

这次Zimperium发现的安全风险于此类似, 攻击者可以通过中间人攻击, 获取用户的密码, 进而控制用户账户。 在Zimperium的博客中写道:“我们测试过的每个用户账户都有这样的风险。此外, 攻击者与受害者不一定要在同一网络内, 如果攻击者入侵了某台机器, 他可以利用这台机器对同一网络中的其他用户发起攻击。”

Zimperium的专家对这种攻击的可行性作了演示, 他们利用他们自己的工具和LinkedIn账号进行了中间人攻击的演示。 在60秒之内就攻破了一个用户账户。

Zimperium在2013年曾经6次就此风险报告过LinkedIn, 不过LinkedIn在一份声明中说:他们已经开始在美国和欧洲的用户中缺省使用HTTPs链接, 而在全球范围内, 这一计划也在实施中, 因此, 这一风险影响的用户范围并不大。

不过, 根据Zimperium的研究发现,在LinkedIn的美国和欧洲的很多用户账户中, 不管是现有用户还是新用户, 并没有缺省使用Https, 这意味着, 如果用户仅仅输入linkedin.com的话, 还是会采用Http链接, 这样仍然会暴露在”中间人攻击”的风险之下。 尤其对于那些在公共场合使用LinkedIn的用户而言的风险更高。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: