安全厂商依然热衷使用极不靠谱的MD5数字签名

2004年8月17日,中国山东大学的王小云教授在美国加州圣巴巴拉的国际密码学会议(Crypto’2004)上,提交了破译MD5、HAVAL-128、 MD4和RIPEMD算法的报告,公布了MD系列算法的破解结果。这宣告了一度固若金汤的国际密码标准MD5的溃败,引发了密码学界的轩然大波。随后不久,2006年对MD5的破解攻击方法终于得以验证。

但是令人称奇的是,在MD5被破解十个年头的今天,依然有包括卡巴斯基、FireEye、思科、赛门铁克等大量杀毒软件厂商富有冒险精神,在恶意软件签名中采用MD5,甚至卡巴斯基发布的恶意软件研究报告也采用MD5签名,事实上卡巴斯基研究的恶意软件都至少采用了SHA-1算法。

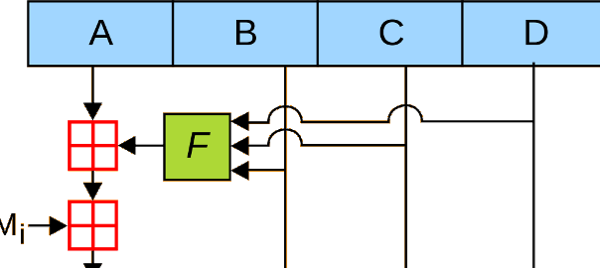

为了证明MD5的签名的危险性,安全博客Silent Signal作者在Github上给出了一对拥有相同MD5签名的二进制文件,其中一个是正常文件(绵羊),而另外一个是恶意软件(恶狼)。

Silent Signal最后呼吁安全厂商立刻停止使用MD5,只是不要将MD5作为唯一的数字签名算法。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: