专访CrowdStrike: 从“超级大炮”看中国的网络作战和防御能力

在本次黑帽大会上众多演讲中, 有一个演讲是与中国相关的。 两个来自CrowdStrike的安全研究人员Adam Kozy和Johannes Gilger从学术和技术的角度研究了前一段炒的沸沸扬扬的所谓中国的网络武器“超级大炮”。 在演讲中, 他们对超级大炮进行了溯源和代码分析, 并且分析了国内网站的一些普遍的安全缺陷。 会后, 安全牛的记者采访到了演讲者之一的Adam Kozy, 请他就从一个国外安全研究人员的角度谈一谈中国的网络作战和防御能力等话题。 下面是采访的节选:

安全牛(安):Adam, 首先感谢您接受安全牛的采访, 作为一家中文的媒体, 您在黑帽大会上对中国网络安全的分析的视角对我们来说是独特的。 很高兴能有机会与您交流。

Adam:确实很高兴。 我是安全牛的粉丝。 我们对中国的网络安全媒体和信息平台也是很关注的。 包括像乌云平台, 也是我们很关注的信息平台。

安: 在您的演讲中, 您对“超级大炮”做了一些技术上的分析, 从技术的角度来看, 您认为“超级大炮“的水平怎么样?

Adam: “超级大炮”向世界展示了这样一种攻击手段是成立的。 不过,在我们的演讲里, 我们捕捉到了“超级大炮“进行注入的JavaScript代码。 通过研究, 我们发现这一段代码写得很糟糕, 而且我们百度了一下, 从CSDN上就能搜到一样的代码。 这个代码看起来好像是实习生从网上Copy/Paste来的代码。 我们甚至都感到惊讶”超级大炮“从技术的角度来说显得如此粗糙。 当然, 我们也发现, 这个代码也在逐步的完善, 到了后来就好多了。

安: 在您的演讲中, 您也提到了中国网站在采用HTTPS方面的普遍不足, 这也是“超级大炮“能够成功的关键, 您能够具体讲一下中国网站存在着哪些不足吗?

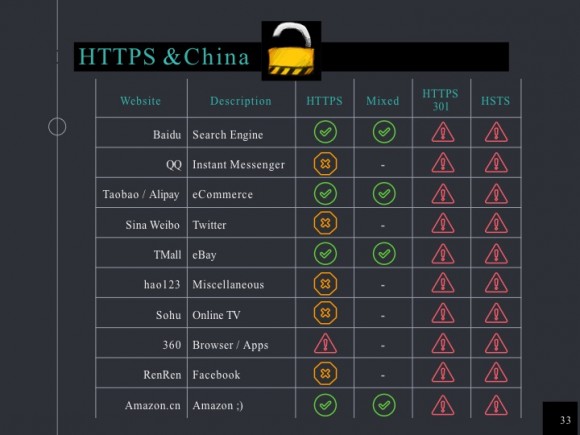

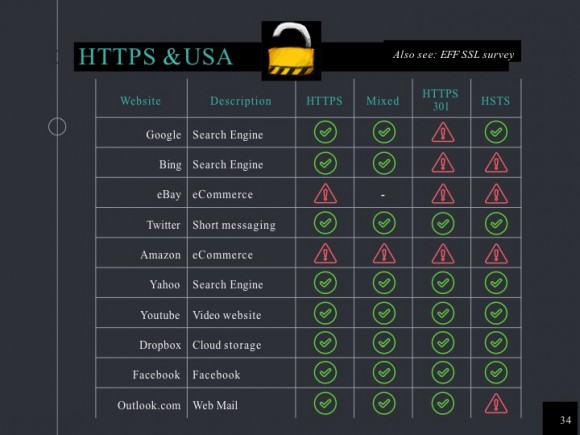

Adam:我们研究对比了中国最大的几个网站采用HTTPS和HSTS的情况, 发现对比国际上的几大网站来说, 中国网站在采用HTTPS和HSTS方面存在很大的不足。 另外, 像中国最大的搜索引擎百度并不收录HTTPS的站点, 这也客观上影响了网站采用HTTPS和HSTS的积极性。 而HTTPS和HSTS能够在很大程度上防止Cookie 劫持等攻击方式。 问题是, 中国最大的商业网站存在这样的安全问题, 那么攻击者就可能利用“超级大炮”类似的攻击手段来进行攻击。

下面两图为中美重要网站采用HTTPS和HSTS情况的对比(CrowdStrike提供资料)

安: CrowdStrike出了不少关于中国网络攻击方面的研究报告, 请问你们是专门针对中国进行研究吗?

Adam: 其实在威胁信息研究方面我们并不分国家, 我们研究各个国家的黑客攻击行为。 这里也包括西方国家的黑客活动。 不过, 我们是美国公司, 所以关于中国, 俄罗斯, 伊朗等国家的报告相对更容易收到关注。

安:看来在美国这个处处容易“政治不正确“的国家里, 指责中国确实是为数不多的“政治正确”的事。

Adam: 哈哈, 你懂的。

安: 好的, 多谢Adam接受我们的采访, 以后有机会请您到中国来交流交流。

Adam: 好的, 非常感谢, 我也很愿意多跟中国的同行交流。

评论: 作为长期关注网络安全的媒体, 我们很高兴能够从国外研究人员的视角来看中国的网络安全水平。 从国外一系列对中国的网络作战与防御的研究来看。 我们国家的网络作战能力和防御水平相对与先进国家比如美国来说还有很大的不足。 比如说在实施网络攻击后很容易被溯源, 在社交媒体上泄露个人信息等等。 在这方面甚至俄罗斯的网络犯罪集团都做得更好。 此外, 我们也深深的感觉到,中国在网络安全领域的国际交流很不足, 很多时候我们做了“肉鸡”或者“跳板”还要被指责为攻击者, 而我们连辩解的机会都没有。 安全牛也希望今后在促进国内外网络安全行业人士交流方面起到一些左右。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: