大数据+威胁情报:2016第一季度中国银行业网络安全报告出炉

上个月30日的“威胁情报解决方案峰会”上,谷安天下发布了一款新型威胁情报应用平台,安全值。这个平台基于全球100+威胁情报数据资源,利用大数据挖掘分析方法,对实时数据进行风险分析,量化计算风险,提升风险管理能力。

经过上百家客户试用,反应良好。近日该平台推出第一份行业网络安全报告,并授权IT经理网发布如下:

报告概述

安全值行业报告是基于威胁情报数据,利用大数据的分析方法对行业整体安全状态进行评价和分析,本报告对银行业中204家金融机构进行安全评价和量化风险分析。

本报告是针对各银行业机构的数据信息进行采集,共计204家机构的安全值进行分析,包括政策性银行3家、大型银行6家(国有商业银行+邮储)、股份制银行12家、城商行112家、农商行55家、外资行16家,并从业务安全、隐私安全、应用安全、主机安全、网络安全、环境安全6个维度进行风险量化分析。

通过安全值对行业第一季度的数据分析发现:

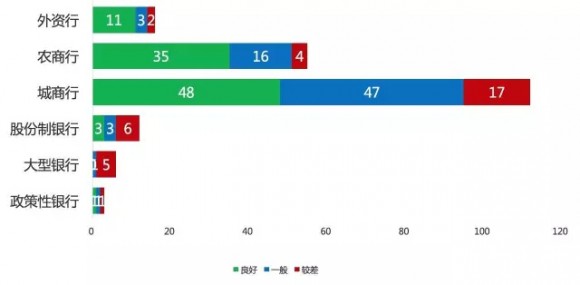

本次进行分析的机构中,城商行的机构数量最多,112家机构中“一般”和“较差”水平的有64家,占城商行的57%,平均安全值为808分;农商行的平均安全值最高882分,55家机构中“一般”和“较差”水平的有20家,仅占农商行的36%。

隐私安全问题较为普遍,204家机构中193家存在该风险,约95%,主要是域名未进行隐私保护问题较多,属于影响范围大,但影响程度一般的情况,风险详细分析见3.1章。

应用安全问题在204家中有76家存在风险,约占37%,主要问题是第三方漏洞平台上被发布安全漏洞和经常受到Web攻击,风险详细分析见3.2章。近日由于Struts 2漏洞的影响,大量漏洞被公开爆出,银行业安全值得分突降,比前一日降低了 73分,其中仅4月26日在“乌云”上就暴露出18个漏洞,影响银行业15个机构。风险详细分析见3.2章。

网络安全问题在204家中有48家存在风险,约占24%,主要问题是受到DDOS攻击异常流量,影响245个IP网络,风险详细分析见3.3章。

风险指标说明

安全值根据外部大数据和威胁情报数据进行挖掘,建立并持续更新指标体系,当前由12项安全风险指标支撑安全评价和分析:

- 域名劫持:域名解析异常,部分用户数据可能被非法劫持;

- 域名被封:域名被判定为不可信任的域名,部分用户可能无法访问;

- 邮箱被封:邮件地址被认为垃圾邮件域,发出的邮件可能被认为垃圾邮件;

- IP被封:IP被判定为恶意地址,可能影响网络正常通讯;

- 漏洞披露:在互联网安全社区上披露了系统的安全漏洞;

- Web攻击:在线Web系统遭受了黑客的Web攻击或扫描;

- 域名信息泄露:域名未做隐私保护,域名管理员可能会遭受钓鱼攻击;

- 帐号信息泄露:企业的员工帐号在第三方数据库中被泄露,可能包括密码等敏感信息;

- 恶意代码:信息系统上发现后门、病毒、木马等恶意代码;

- 僵尸网络:网络内的主机可能已经被入侵,并植入木马、后门程序;

- 异常流量:在线系统或网络遭受DDOS拒绝服务攻击;

- 公有云风险:您正在与恶意网站共用同一个云服务资源。

1. 行业总体概况

根据2016-4-27安全值数据,银行业安全值为811,整体评价为 “一般”。共204个机构,其中98家(48%)评价为“良好”;71家(35%)评价为“一般”;35家(17%)评价为“较差”。

| 评价 | 得分范围 | 单位数量 | 占比 |

|---|---|---|---|

| 良好 | 901-1000 | 98 | 48% |

| 一般 | 601-900 | 71 | 35% |

| 较差 | 400-600 | 35 | 17% |

1.1. 总体安全值分布

从安全值的分布情况来看,其中137家机构得分高于或等于平均值811,67家机构得分低于平均值,安全值得分分布比较均衡,没有出现两极分化的情况。

1.2. 分类机构安全值

| 平均值 | 机构数量 | 良好 | 一般 | 较差 | |

|---|---|---|---|---|---|

| 政策性银行 | 785 | 3 | 1(33%) | 1(33%) | 1(33%) |

| 大型银行 | 489 | 6 | 0 | 1(17%) | 5(83%) |

| 股份制银行 | 639 | 12 | 3(25%) | 3(25%) | 6(50%) |

| 城商行 | 808 | 112 | 48(43%) | 47(42%) | 17(15%) |

| 农商行 | 882 | 55 | 35(64%) | 16(29%) | 4(7%) |

| 外资行 | 846 | 16 | 11(69%) | 3(19%) | 2(12%) |

本次进行分析的机构中,城商行的机构数量最多,112家机构中“一般”和“较差”水平的有64家,占城商行的57%,平均安全值为808分;

农商行的平均安全值最高882分,55家机构中“一般”和“较差”水平的有20家,仅占农商行的36%。

1.3. 互联网资产统计

安全值对互联网资产进行分析统计,包括各机构注册的域名、面向互联网开放的主机服务(不仅限于Web服务的网站)和公网IP地址。

| 域名数量 | 主机数量 | IP数量 | 资产数量 | |

|---|---|---|---|---|

| 政策性银行 | 6 | 66 | 88 | 53 |

| 大型银行 | 31 | 604 | 1449 | 347 |

| 股份制银行 | 69 | 1394 | 2059 | 294 |

| 城商行 | 327 | 1820 | 1726 | 35 |

| 农商行 | 113 | 405 | 477 | 18 |

| 外资行 | 25 | 354 | 434 | 51 |

| 总体 | 571 | 4643 | 6233 | 56 |

大型银行和股份制银行面向互联网开放的业务更多,同时面临的风险更大。根据对互联网开放的域名、主机和IP地址统计,大型银行域名数量共31个,公网主机604个,公网IP地址1449个,平均每个机构有347个互联网资产;股份制银行域名数量共69个,公网主机1394个,公网IP地址2059个,平均每个机构有294个资产。大型银行和股份制银行安全值得分较低,分别为489分和639分。

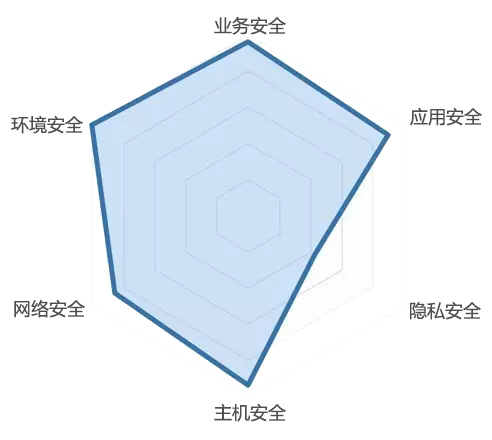

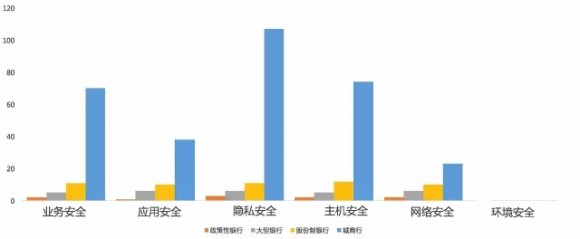

2. 风险分布及量化评估

根据业内的信息安全风险管理最佳实践,结合风险等级、影响范围、频率、数量、时间各方面要素建立量化风险的计算模型,以10分制对整体情况的6个风险域(业务安全、应用安全、隐私安全、主机安全、网络安全和环境安全)进行量化评价,综合来看隐私安全问题普遍存在,其次是应用安全和网络安全方面。

| 风险域 | 业务安全 | 应用安全 | 隐私安全 | 主机安全 | 网络安全 | 环境安全 |

|---|---|---|---|---|---|---|

| 行业得分 | 9.6 | 8.9 | 4.3 | 9.4 | 8.6 | 10 |

| 机构 数量 | 业务 安全 | 应用 安全 | 隐私 安全 | 主机 安全 | 网络 安全 | 环境 安全 |

|

|---|---|---|---|---|---|---|---|

| 政策性银行 | 3 | 2 | 1 | 3 | 2 | 2 | 0 |

| 大型银行 | 6 | 5 | 6 | 6 | 5 | 6 | 0 |

| 股份制银行 | 12 | 11 | 10 | 11 | 12 | 10 | 0 |

| 城商行 | 112 | 70 | 38 | 107 | 74 | 23 | 0 |

| 农商行 | 55 | 26 | 19 | 51 | 28 | 4 | 0 |

| 外资行 | 16 | 11 | 2 | 15 | 11 | 3 | 0 |

| 总计 | 204 | 125 | 76 | 193 | 132 | 46 | 0 |

通过安全值对银行业行业第一季度的数据分析发现:

1. 隐私安全问题较为普遍,204家机构中193家存在该风险,约95%,主要是域名未进行隐私保护问题较多,属于影响范围大,但影响程度一般的情况,风险详细分析见3.1章;

2. 应用安全问题在204家中有76家存在风险,约占37%,主要问题是第三方漏洞平台上被发布安全漏洞和经常受到Web攻击,风险详细分析见3.2章。

3. 风险详细分析

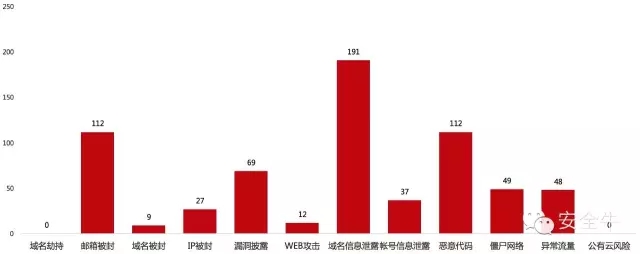

安全值整体基于12个风险指标支撑6个维度的安全评价,分别对各项风险指标影响的机构数量进行统计便于找出较集中的问题。

| 域名 劫持 | 邮箱 被封 | 域名 被封 | IP 被封 | 漏洞 披露 | WEB 攻击 | 域名 泄露 | 账号 泄露 | 恶意 代码 | 僵尸 网络 | 异常 流量 | 公有云 风险 |

|

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 政策性银行 | 0 | 2 | 0 | 0 | 1 | 1 | 3 | 2 | 2 | 1 | 2 | 0 |

| 大型银行 | 0 | 5 | 3 | 0 | 6 | 1 | 6 | 4 | 5 | 4 | 6 | 0 |

| 股份制银行 | 0 | 11 | 2 | 5 | 10 | 1 | 10 | 8 | 11 | 7 | 10 | 0 |

| 城商行 | 0 | 63 | 2 | 11 | 38 | 1 | 107 | 16 | 63 | 21 | 23 | 0 |

| 农商行 | 0 | 21 | 1 | 9 | 12 | 8 | 50 | 4 | 21 | 13 | 4 | 0 |

| 外资行 | 0 | 10 | 1 | 2 | 2 | 0 | 15 | 3 | 10 | 3 | 3 | 0 |

| 总体 | 0 | 112 | 9 | 27 | 69 | 12 | 191 | 37 | 112 | 49 | 48 | 0 |

3.1. 域名信息泄露风险分析

在注册商成功注册域名后,你的姓名、联系地址、电话、Email等注册信息将被存储到域名whois信息数据库中,任何人都可公开查询到这些信息,隐私无法保障。

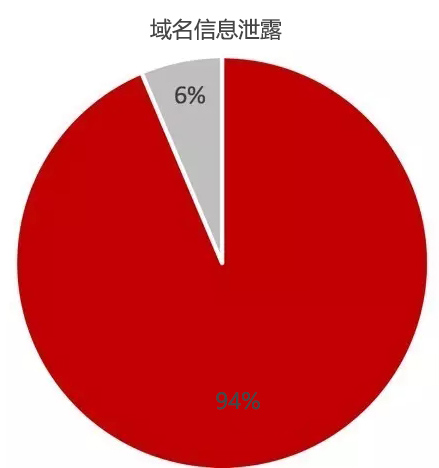

204家机构中有191家(94%)的域名未做隐私保护,存在域名信息泄露风险,构成了隐私安全的主要问题。

处置建议:

与域名服务商联系,申请域名隐私保护。(域名隐私保护:指域名持有者可以通过自主设置保护域名注册人、电话、邮箱等信息不被公开,减少垃圾邮件、短信以及防止个人真实信息被窃取等。)

3.2. 漏洞披露风险分析

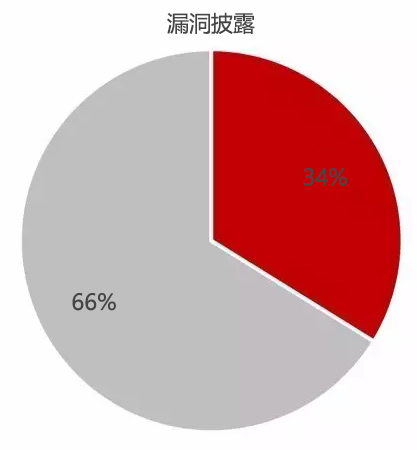

互联网安全社区上公开披露的安全漏洞应该优先处理,避免漏洞在修复之前被公开,引来恶意攻击和影响形象,应通过安全顾问的帮助分析问题的根源,避免同类漏洞的产生。

204家中有69家机构(34%)被公开披露了安全漏洞,构成了应用安全威胁的主要问题。

共发现259条第三方安全社区上的安全漏洞记录,近日大量漏洞被爆出,其中仅4月26日在“乌云”上就暴露出18个漏洞,影响银行业15个机构。

处置建议:

1. 及时与第三方漏洞平台取得联系,认领安全漏洞,并进行漏洞修补;

2. 对漏洞修补后的效果进行验证;

3. 对所有系统全面进行安全漏洞检查和渗透测试,对漏洞进行分类管理,跟踪漏洞处置过程和结果,完善上线安全测试工作,保证信息系统无高、中危的安全漏洞。

3.3. 异常流量风险分析

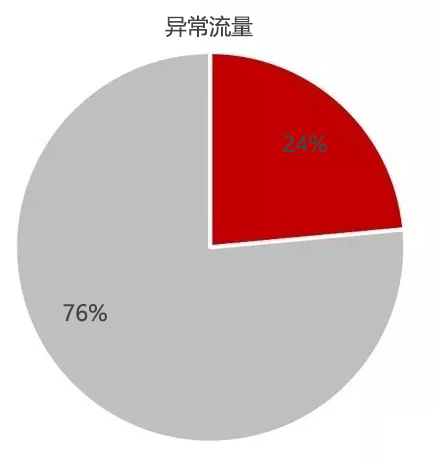

发现互联网上的应用系统或网络遭受到DDOS拒绝服务攻击,包括TCP攻击或UDP攻击的报警信息,拒绝服务攻击通过流量攻击的方式攻击系统或网络,持续遭受攻击或过大的攻击流量,可能引起系统服务中断。

204家机构中有48家(24%)在线系统发生异常流量,遭受到DDOS攻击,是构成网络安全的主要威胁。

245个IP网络受到影响,共发现6750条DDOS记录。

处置建议:

1. 检查被攻击地址的网络流量情况,如果攻击流量没有对系统造成过大压力,继续关注此风险指标,观察攻击的持续时间或采取本地的防拒绝服务攻击产品进行防护;

2. 如果攻击对系统造成过大压力,应及时联系运营商进行流量清洗;

3. 制定完善安全事件应急响应流程,面对拒绝服务攻击能够及时应对。

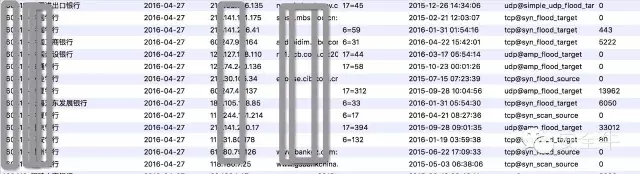

附案例:

某银行通过安全值发现未知风险

国内某银行在使用安全值过程中分值慢慢上涨,但4月14日分数突然降低。在风险中发现有新的“僵尸网络”,并从”风险详情“中看到如下内容:

- 某银行通过查询发现此服务器不在这家银行的内部,因此相对来说防御措施没有跟其他服务器相等;

- 某银行通过安全值服务人员的协助,对此服务器进行了全面的扫描和安全测试;

- 通过查询,发现此服务器开通了http代理服务,因此可能由于代理被人利用,以攻击其他机器。

—-分割线—-

安全值平台的核心功能在于,通过对各大威胁情报服务平台提供的数据进行分析,帮助客户实时、准确有效地发现威胁、定位目标,了解相关攻击信息。同时,也适用于使用者本行业或本企业大规模互联网资产风险的统一评估和比较,快速发现并识别威胁。

(注:随本报告的发布,此次放出100个邀请码,请使用您的企业邮箱发送“企业名称”到support@aqzhi.com,即可申请免费试用,快速看到自己的“安全值”。手快有,手慢无哦~)

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: