僵尸网络到底能挣多少钱?揭秘四大商业模式

经营一个僵尸网络是昂贵和充满风险的。但如果您通过点击欺诈获得每月2000万美元的收入,这一切貌似都是值得的。

僵尸网络是由躲在黑暗角落中的网络犯罪分子控制的隐秘电脑网络,连接着网络上一切肮脏的交易和勾当,包括但不限于分布式拒绝服务攻击,垃圾邮件活动,点击欺诈和银行欺诈等等,这些仅仅是网络犯罪的一小部分。显然,这种见不得人的勾当有着巨大的利益驱动。

僵尸网络能挣多少钱,支持这种活动的商业模式是什么?

今天,我们终于得到了一个详细的答案,感谢荷兰Twente大学CGJ Putman及其同事的工作。“毫不奇怪,使用僵尸网络的主要动机是为了获得经济利益,”研究者们说道,病描绘出僵尸网络的成本和收入来源。

僵尸网络本质上是一个由未经授权攻击者控制的计算机,智能手机或智能设备所构成的网络。这个网络通过僵尸网络恶意软件感染每个设备创建,这种恶意软件通过标准的基于网络的协议与控制器和其他设备进行通信。然后控制器可以用各种恶毒的方式操纵僵尸网络内的每一个设备。

当然,建立僵尸网络系统的成本很高。首先是研究和开发必要的操作系统漏洞,然后还需要编写可以利用它们的代码。

这是一个高度专业化的技术工作,Putnam和Co认为,规划和执行能够攻击国家或国际范围内的互联网基础设施的僵尸网络需要大量专家,包括漏洞分析师,开发人员,测试人员和管理人员 -例如,一个能够攻击美国的僵尸网络(美国掉线,档DDoS能够禁言一个超级大国)背后有数百人的专业团队。而且需要两年左右的时间来规划和执行。

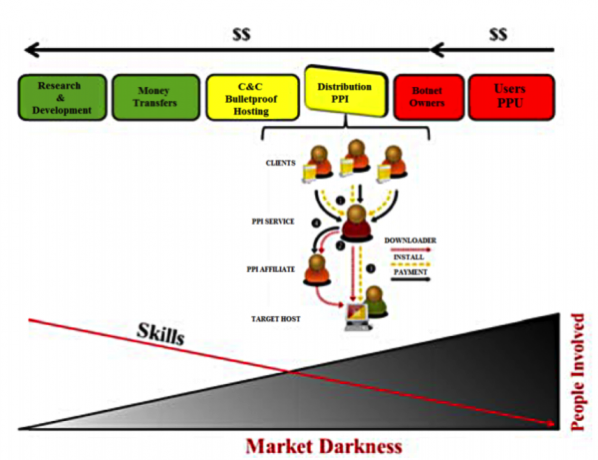

一旦恶意软件开发出来,就需要传播。有趣的是,许多所需的服务可以在线轻松购买。例如,潜在的僵尸网络主人可以利用按次(或人头)付费安装服务来搭建网络。这些都可以在暗网上购买,每个设备安装恶意软件的固定费用为2到10美分。

新的僵尸网络的扩张往往会借助现有的僵尸网络,这就是为什么受到某种恶意软件感染的计算机通常更容易被其他类型恶意软件入侵的原因。

此外,一些虚拟主机运营商还提供了所谓的“防弹”服务,这本质上是一种无条件的数据存储形式,可为客户提供重要的回滚余地,但这对于“僵尸主人”来说肯定会很方便。

一旦建立了僵尸网络,接下来就是运维成本的问题。首先是让僵尸主人头疼的“掉粉”问题。僵尸恶意软件的“装机数量”会以一定的速度从下滑,这可能是因为操作系统已经修补或反恶意软件发布了针对性的更新。一些不太复杂的物联网设备,例如互联网摄像头,可通过重新启动删除僵尸网络恶意软件。

所以僵尸主人们必须通过一定的补救工作来弥补网络的损耗。对于简单的设备,这可能与检查IP地址一样轻松,并重新感染那些“失联”的设备。但是,如果需要在安全补丁发布后更新僵尸恶意软件的代码,难度就会大得多。

“补粉”的成本往往很高昂。据Putman和他的同事说:“重新感染成本估计为每台设备0.0935美元。”

有了成本参照,我们可以粗略在全国甚至世界范围内建立僵尸网络的成本。对于一个连接1000万台设备的僵尸网络,Putnan给出的成本估算是约1600万美元。当然,对于小型僵尸网络来说,成本可能会少得多。

这种支出看起来很大,但与产生的回报相比,这种支出微不足道。Putman和同事研究了四种不同的僵尸网络商业模式,以了解僵尸网络可以产生多少收入。这四种僵尸网络分别是:分布式拒绝服务攻击,垃圾邮件广告,银行欺诈和点击欺诈。

四大僵尸网络的盈利能力(盈利能力从低到高排列):

- 拥有30,000台僵尸机器人的的分布式拒绝服务攻击(DDoS)每月可赚取约26,000美元。(利润最低)

- 10,000个僵尸机器人的垃圾广告每月产生大约30万美元。

- 银行欺诈和30,000个僵尸机器人每月可产生超过1800万美元。

- 最赚钱的是点击欺诈,每个月的利润高达2000多万美元。

僵尸网络的控制者可以直接经营上述业务,也可以将网络出租给其他人,获得巨额利润(当然也可能是风险)。

僵尸网络的盈利数字是惊人的。对于那些“成功人士”来说,僵尸网络显然是一个利润无比丰厚的“业务”。

但是,其中也蕴藏着巨大的风险。最明显的是被捕和被起诉的风险。因为以上描述的绝大部分僵尸网络活动(但不是全部)在全球很多地方都是非法的。

一个不可忽视的问题是,Putman的报告中某些政府机构也是这些僵尸网络最尊贵的客户之一。因此,打击僵尸网络并不总是符合各国的最佳利益。

还有另一个问题。当僵尸网络运行良好时,它们显然需要大量资金。但是普特曼和科普表示,某些类型的僵尸网络的运营成本超过了可以弥补的收入,例如分布式拒绝服务攻击的利润最低,僵尸网络的维护成本有时可能超过其产生的收入。因此僵尸网络大师们也未必个个都是天马行空日进斗净的遁地土豪。

参考论文:僵尸网络的商业模式 arxiv.org/abs/1804.10848 本文来源:MIT Technology Review 编译:cashcat

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: