英特尔:网络安全的基石是“硅安全”

网络安全的强度取决于它的下层,最底层不是操作系统,而是操作系统运行的硬件和固件。

人们讨论网络安全时,往往认为安全软件是防护的主力。但事实上安全性取决于底层——因为攻击者可以通过破坏安全应用程序下的操作系统来破坏安全软件。近年来,微软在保护其 Windows 操作系统方面做了很多工作——但在操作系统之下是硬件和驱动它的固件。

如果攻击者深入操作系统并进入固件,则在操作系统之上运行的安全性几乎无法了解攻击——并且几乎没有任何缓解攻击的能力。成功的固件攻击——例如俄罗斯 Fancy Bear 组织(又名 APT28 或 Strontium)使用的固件攻击将在操作系统重新安装甚至更换硬盘后依然能“存活”并驻留在系统中。因此,近年来针对固件的高级攻击急剧增加。

2021 年 3 月,微软研究报告称,超过80% 的企业在过去两年中至少经历过一次固件攻击,但只有 29% 的安全预算用于保护固件。

固件和其他硬件级问题没有简单的解决方案——需要重新思考芯片功能、硬件实践以及这些与操作系统之间的关系。这样的合作伙伴计划已经运行了好几年,从而产生了被微软称为“Secured-Core”的新型 PC。

这种新型安全 PC 的基础是底层硅安全性。Secured-Core PC 结合了硬件信任根、固件保护、管理程序强制代码完整性以及隔离和安全的身份和域凭据。

英特尔的业务客户规划总监Michael Nordquist在接受《安全周刊》采访时,介绍了这家芯片巨头在硅层面上保护计算环境的最新计划和成果。

基于硬件的威胁检测

Secured-Core PC 的硅安全部分只是英特尔正在进行的硬件安全计划的一部分。

随着黑客不断发展他们的技术,越来越多地转向硬件基础设施,英特尔认为,各种规模的组织都必须投资于更好的技术——从端点到网络边缘再到云。

英特尔将其安全技术计划描述为涵盖三个主要领域:基础安全、工作负载和数据保护以及软件可靠性。

其安全产品的核心是 Intel Hardware Shield,这是一组安全技术,能够监控 CPU 行为是否有恶意活动的迹象,并使用 GPU 帮助加速内存扫描。

Intel Hardware Shield 的核心是 TDT(威胁检测技术),这是一组利用芯片级遥测和加速功能的工具,可帮助查明勒索软件、加密挖掘、无文件脚本和其他针对性攻击的早期迹象。

据英特尔称,TDT 已经更新了一项名为“目标检测”的功能,该功能将机器学习与硬件遥测相结合,以分析、利用和检测他们的行为。

该公司将 TDT 的高级平台遥测描述为不需要侵入式扫描技术或签名数据库的“低开销工具”。

“使用我们在芯片级的遥测技术,”Nordguist说,“我们可以看到操作系统看不到的东西。如果我们看到某种形式的异常加密进入硬盘驱动器,我们可以给它打上一个标记:这是异常行为,可能表明存在勒索软件感染。这些是我们能够在设备级别做的事情。”

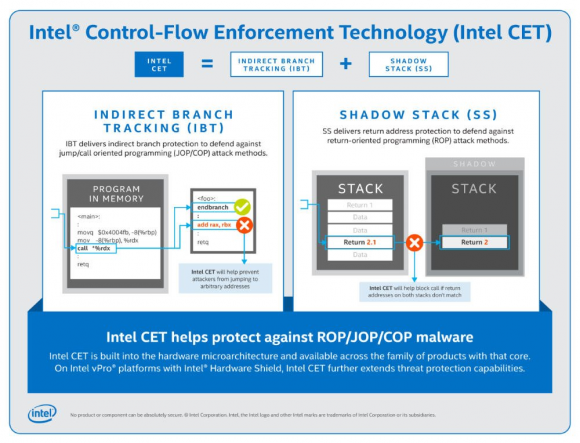

控制流执行技术(CET)

英特尔于 2020 年 6 月发布的控制流执行技术(CET)属于软件可靠性类别,可提供进一步保护,防止基于 JOP/COP 和 ROP 内存的攻击。

根据 Nordquist 的说法,CET 为软件开发人员提供了两个关键功能来帮助抵御控制流劫持恶意软件:影子堆栈和间接分支跟踪。第一个提供针对跳转/面向调用编程 (JOP/COP) 攻击方法的间接分支保护,而第二个提供返回地址保护以帮助防御面向返回编程 (ROP) 攻击方法。

JOP 或 ROP 攻击很难检测或预防,因为漏洞利用编写者以一种创造性的方式使用从可执行内存运行的现有代码来改变程序行为。英特尔 CET 的核心是一种基于硬件的解决方案,当黑客试图修改程序的自然流程时,它会触发异常。

“我们去年推出了该产品,”诺德奎斯特继续说道。“在发布后的几个月内,我们就获得了操作系统支持以帮助防止攻击。您只需单击即可升级到最新版本的操作系统。因此,我们发现了一个问题,我们看看我们可以在哪里增加价值,我们确定是否有我们需要与之合作来解决完整的端到端问题的合作伙伴,然后我们让我们的最终客户或IT商店只是吸收它。”

英特尔 CET 已经在 Windows 版 Google Chrome 中启用,微软在其新的“超级安全模式” Edge 浏览器安全实验中也采用了该技术。

英特尔 CET技术架构

零信任的根本

零信任,英特尔称之为“不信任任何人”,是英特尔已接受的安全愿景。英特尔将其芯片描述为“芯片上的网络”,并在该网络中实施零信任。这包括诸如“故障安全和安全(Safety)”之类的概念,以确保在冷启动攻击等之后不会存在任何秘密;“完全调解”以检查每个访问的合法性;“最低权限”最小化每个硬件代理的权限,同时最小化权限“蠕变”;和更多。

通过这些和其他硅级开发确保芯片的完整性后,零信任可以在顶部和更广泛的商业网络中分层。每台 PC 都可以被唯一识别,并且其中包含的芯片是可信的。下一步是确保设备本身以及设备的用户或所有者的完整性。

将此添加到其他新的硬件安全功能(例如固件保护)中,您就可以说“我知道这个设备并且我知道我可以信任它”有坚实的基础。剩下的就是确认用户的身份。这对于不断发展的混合家庭/办公室工作环境更为重要,因为家中的 PC 受到的保护要少得多。

英特尔对从硬件级别向上的零信任愿景的支持正在进行中,但其目的无非是消除互联网通信中所需的 VPN——因为设备及其用户可以信任,并且通信可以加密。

硬件升级周期缩短

十年前,企业的操作系统更换周期为五到六年,PC 更换周期约三至四年。这意味着,在大多数情况下,新的硬件功能可以为下一个操作系统版本做好准备。但如今企业的升级周期已经大大缩短。

“Win10 和现在的 Win11 的美妙之处在于,”Nordquist 说,“大多数企业都处于 6、9 或 12 个月的更新周期,这意味着我们 (英特尔)能够每 6、9 或 12 个月提供一次操作系统可以快速支持的新硬件功能。与从 XP 升级到 Win7 相比,人们可以更轻松地从操作系统的一个版本升级到下一个版本。只需大约一个小时的下载和重新启动。”

但这掩盖了主要问题。“有时,问题可以通过可下载的固件更新来解决,”Nordquist 说。如今,已安装的操作系统已准备好利用此类硬件安全改进,但必须等待公司将老化的计算机替换为包含硬件改进的最新型号。

Nordquist 认为,硬件更换周期正在缩短。他的论点是,董事会和现代 CISO 现在对网络安全有一个整体的看法——部分原因是勒索软件等攻击的潜在灾难性影响,以及远程计算机保护不力的新问题。“所以,”他说,“公司正在从整体上着眼,我如何才能真正解决这个问题?我能做什么?我如何针对其中一些问题获得最佳保护?他们意识到它需要是硬件和软件的结合。” 网络安全的整体视图需要操作系统和硬件更换周期更紧密地结合。

这只会给企业带来额外的预算压力,只有财大气粗的公司才能做到这一点。我们从一些组织更换Windows XP 系统所用的时间长度了解到,许多公司要么负担不起更定期更换硬件的费用,要么有额外的限制(例如可能对老化的专有软件的操作依赖)来阻止系统升级。

最好的解决方案是找到某种方法来像我们现在升级操作系统一样快速、轻松地升级硬件。重新设计芯片、主板和 PC,以便硬件升级可以是用户执行的芯片更换(或额外的芯片插件),而无需更换整个盒子?也许未来可能会在技术上实现。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: