NSA后门产品目录曝光,华为、Juniper、思科、三星中招

德国《明镜》周刊昨日再次发表文章爆料,NSA在主要计算机与安全技术厂商的产品中秘密安置了间谍后门。

泄漏的NSA超级间谍后门工具包目录显示,NSA的目标包括防火墙厂商Juniper、硬盘厂商西部数据、希捷、迈拓和三星。网络设备厂商则包括思科和华为,以及戴尔的部分设备。从泄漏的文件来看,目前还没有证据显示以上厂商知晓这些后门,这些后门看上去是通过高级黑客攻击技术植入的。

根据《明镜》发布的最新资料,被NSA植入后门的IT产品包括:

- 思科500系列PIX防火墙和大多数ASA防火墙(5505, 5510, 5520, 5540, 5550)

- Juniper SSG 500 和SSG 300系列防火墙(320M, 350M, 520, 550, 520M, 550M),Netscreen NSG5T,NS50,NS25和ISG1000一体机。

- Juniper J系列,M系列路由器

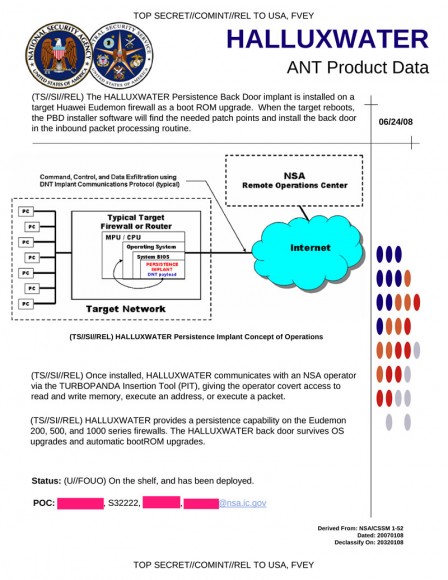

- 华为Eudemon 200,500和1000系列防火墙

- 华为路由器(具体型号不详)

- 戴尔PowerEdge 1850,2850,1950,2950 RAID服务器

- 惠普 DL380 G5存储服务器

植入华为Eudemon系列路由器启动ROM中的后门——HALLUXWATER

NSA的间谍后门产品目录无所不包,从一些不起眼的廉价设备,例如用于监视显示器内容的显示器电缆(30美元),到售价高达4万美元的伪基站(用于欺骗移动网络和移动用户手机),以及伪装成U插头的间谍工具(2万美元)

这些产品来自NSA黑客部队 TAO的网络高级访问技术部(ANT),根据泄漏的资料,ANT的技术还能感染BIOS固件,对对象进行长期无法察觉的监控。

明镜周刊的第二篇文章揭密了NSA的TAO黑客部门,将其描述成与互联网并行的影子网络,随时准备发起攻击,例如监控对象的Windows崩溃报告,从中发现受监控者电脑中的漏洞,甚至会根据受监控者的电子产品网络订单提前截获产品并植入间谍程序。

根据明镜周刊的报道,NSA不仅采用目标攻击的手法,而且还与合作伙伴一道窃听欧洲北非和亚洲建的互联网光缆通讯。

最后更新:2013年12月31日9点

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: