亡羊补牢,工业控制系统的安全之道

图片: Kolin Toney/Flickr

图片: Kolin Toney/Flickr

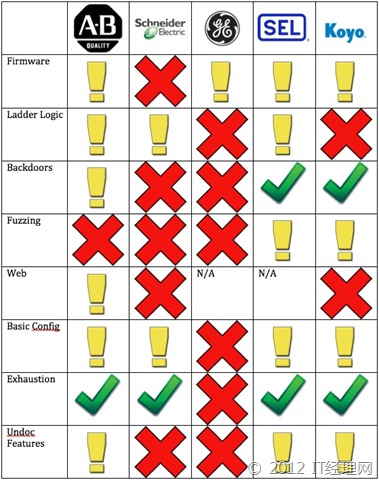

【编者按:ICS (工业控制系统,Industrial Control Systems)网络的安全问题最近在全球互联网上新闻不断,继西门子工程师在工控系统固件留下复活节彩蛋之后,GE、罗克韦尔(Rockwell Automation)、施耐德(Schneider Modicon)、Koyo Electronics、Schweitzer Engineering Laboratories等六大工业控制系统纷纷爆出一连串的安全漏洞、热门入侵泄漏事件以及其他各种安全问题。】

ICS网络的定义是:由通过机电部件控制和提供遥测数据的组件构成的网络或网络集合。这些机电组件包括阀门、调节器、开关和其他机电设备,你可以在很多行业看到它们的身影,例如石化与天然气、自来水处理、环境控制、发电和配电、制造业、运输业等行业。

(安全专家发现的主流PLCs中的漏洞类型。红色X代表PLC有此漏洞并容易被攻击;黄色叹号代表该漏洞存在但难以被攻击;绿色对勾代表没有此漏洞)

这里并不需要深入探讨各个特定行业,这些ICS应用环境都有一个共同特色,就是它们并不是“传统”的IT网络环境,也不该被同等对待。而大多数ICS网络也因为它们的独特性质而面对相同的安全问题。这些问题因为ICS组件和实体工业组件互动而变得更加复杂。

如果不能妥善地控制或限制这些组件的存取可能会导致灾难性的事故。许多这些组件所管理的工业系统被认为是“关键基础设施(CI,Critical Infrastructure)”,被要求使用比传统IT环境更定制化的安全架构。

监控和数据采集(Supervisory Control and Data Acquisition,SCADA)网络可以被定义为网络层,提供ICS网络和控制监视ICS网络组件的主机系统接口。

SCADA / ICS网络和其他网络的不同之处只在于网络组件、管理平台和灵敏度。它们与其他网络面临相同的安全威胁,唯一的区别是会导致更加灾难性的后果。

SCADA / ICS安全最大的问题是,ICS社群(大部分人)多年来都生活在封闭的“泡泡”里—— 他们在专有平台上使用专有协议,依赖低速通讯基础设施(有些甚至是用拨号网络),并完全和其他网络分隔开(如互联网)。

现在,SCADA / ICS社群正努力解决使用一般商业化硬件和软件(如微软操作系统)以及连接其他外部网络(企业网络,最终可能是互联网)所带来的安全问题,还有混乱而失控的弱点披露制度(ICS的弱点也是攻击的目标),以及许多其他IT安全业已经面对多年的问题。

是的,有些ICS网络营运商已经落后于时代潮流了。是的,有些已经要被现实给击倒了。但整体来说,SCADA / ICS社群正加紧地提升他们的安全状态。

我整理出一份技术说明白皮书: 《让工业控制系统迈上安全新台阶》(点击下载),简单扼要地讨论这有利于这环境的一些基本安全架构组件。

这报告介绍了我相信在每个ICS网络整合时都必须考虑的组件。还包括了跟SCADA和现行组织网络整合时的最佳实践作法,以及每个建议架构组件的说明。它的目标并不是成为完整的ICS / SCADA安全指南,而只是以宏观角度来提出在布署ICS时,能增加安全状态的一些基本架构组件。

【补充信息】已被安全专家发现的有安全问题的可编程逻辑控制器(PLCs)产品(来源:wired)

General Electric D20ME

Koyo/Direct LOGIC H4-ES

Rockwell Automation/Allen-Bradley ControlLogix

Rockwell Automation/Allen-Bradley MicroLogix

Schneider Electric Modicon Quantum

Schweitzer SEL-2032 (a communication module for relays)

(信息来源:趋势科技投稿,作者:Paul Ferguson Tracy编译)

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: