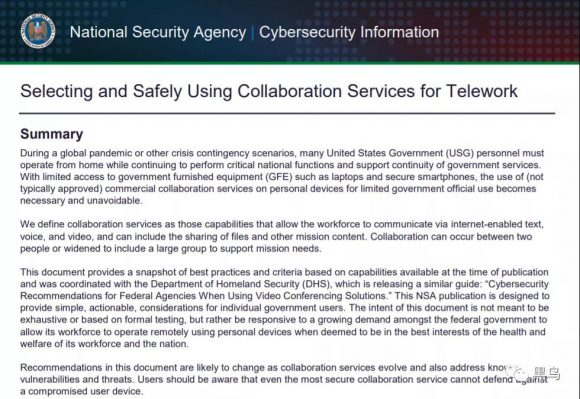

美国NSA发布对视频会议软件和聊天协作工具的安全评估报告

受疫情影响,美国使用视频会议软件的人数激增,关注度也持续上升,在Zoom这个前车之鉴带领之下,全球安全研究人员将目光转向了其他视频会议软件,试图从他们身上也找到安全隐患,同样,NSA等美国机构也将目光投向它们。

美国国家安全局(NSA)发布了对当今最流行的视频会议,文本聊天和协作工具的安全评估。该指南包含安全标准列表,NSA希望公司在选择要在其环境中部署的远程办公工具/服务时考虑这些安全标准。

根据NSA的文件,评估标准回答了以下基本问题:

一、服务是否实现端到端加密?

端到端(E2E)加密意味着内容(文本,语音,视频,数据等)从发送者到接收者一直处于加密状态。

此外,数据处于静止状态时(即非传输状态),无论是在端点(移动设备或工作站)上还是驻留在远程存储上(例如服务器,云存储),只有邮件的发件人和预期的收件人才能看到未加密的内容。强大的端到端加密取决于精心分配的密钥。大规模的群组视频聊天未采用端到端加密因为出于性能方面的考虑很多并没有进行端到端加密,因此容易被拦截。

二、是否使用了强大的,众所周知的,可测试的加密标准?

即使没有端到端加密,NSA也建议使用强加密标准,最好NIST批准的算法和当前的IETF安全协议标准。许多协作服务可以保护传输中的数据通过传输层安全性(TLS)版本1.2(或更高版本)安全协议在客户端和服务器之间进行敏感通信。

首选使用已发布的协议标准,例如TLS和DTLSSRTP。如果产品供应商已经创建了自己的加密方案或协议,则应该对其加密强度进行评估测试。

三、是否使用多因素身份验证(MFA)来验证用户的身份?

如果没有MFA,则弱密码或被盗密码可用于访问合法用户的帐户,一般通过手机验证码或者手机令牌等方式辅助登陆。

四、用户可以查看和控制谁连接到协作会话吗?

这里主要防止用户越权问题。

五、服务隐私政策是否允许供应商与第三方共享数据?

六、用户是否可以永久删除对应账号数据?

七、协作服务的源代码是否已公开共享(例如,开源)?

这里可以注意文末的表格,然后可以通过软件名去GitHub上面搞代码玩。

八、是否已将服务和/或应用程序审核或认证为以安全为重点国家认可还是政府机构?

九、服务的开发和/或托管是否在政府管辖和法律规定范围内。

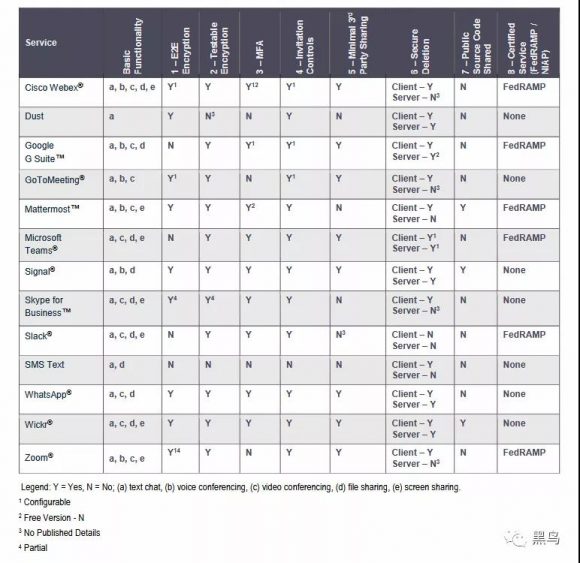

下面为NSA测试的视频会议软件,以及对应上面的评估项的情况。

测试对象为

Cisco Webex、Dust、Google G Suite、GoToMeeting、Mattermost、Microsoft Teams、Signal、Skype for Business、Slack、SMS Text、WhatsApp、Wickr、Zoom

其中Mattermost,signal,Wickr都已经开源了

国内也可以根据这个标准进行参考。

PDF安全下载:

https://github.com/blackorbird/Software/blob/master/CSI-SELECTING-AND-USING-COLLABORATION-SERVICES-SECURELY-LONG-FINAL.PDF

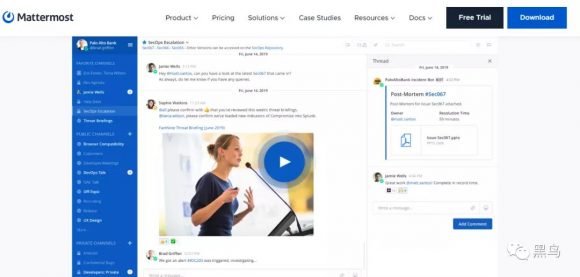

顺便介绍一下上面提到的两个开源的协作和聊天软件。

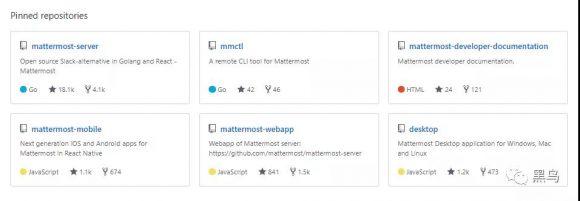

Mattermost,协同工具,功能齐全,界面完美。

https://mattermost.com/

直接看他的github首页

https://github.com/mattermost

桌面端,服务端,APP端应有尽有!

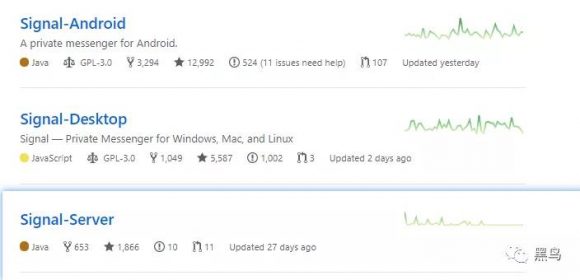

然后是signal,真爱

https://www.signal.org/

同样是服务端客户端齐全

https://github.com/signalapp

几天前,美国NSA分享常用WebShell检测工具和植入所用漏洞列表,点击可查阅。

昨天,美国国土安全部网络安全和基础设施安全局(CISA)表示担心Office 365和Microsoft Teams的快速部署可能由于缺少关键安全配置而使公司遭受攻击,还发布了警告。

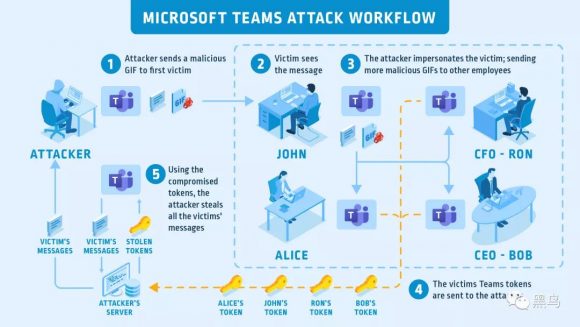

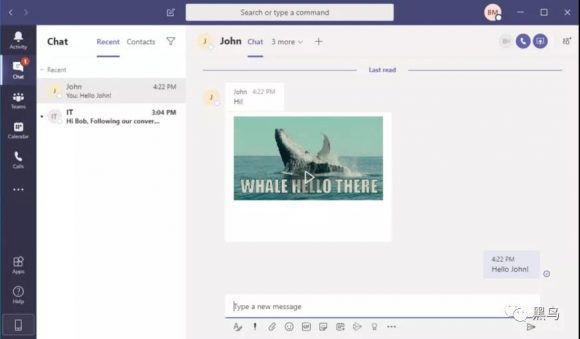

另外,此前爆出通过发送GIF给Microsoft Teams用户可以触发帐户劫持的漏洞也挺有趣,目前已经修复,及时更新版本。

思路还是很棒的,详细分析报告链接如下

https://www.cyberark.com/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams/

原文:黑鸟

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: