Gartner 2021 CWPP市场指南解读

Gartner近期发布了2021年《Market Guide for Cloud Workload Protection Platforms》(云工作负载保护平台(CWPP)市场指南)。报告指出美国2021年CWPP市场规模将达到16.99亿美元,而目前中国的市场规模要远低于这个数字,还有巨大的增长潜力。报告同时也对CWPP的定义、能力描述和发展方向做了新的阐释。

▎报告核心观点:

(注:非原文直译,已加入作者个人观点)

76%的企业正在使用多个公共云平台(IaaS),但仍有本地部署的工作负载需要保护,客户业务环境处于混合、多云架构下仍是常态,使用IaaS最大的挑战是安全风险增加。

云原生应用程序在开发过程中就需要考虑云原生安全,尤其是容器和无服务器PaaS要更早的加入CWPP策略。

云工作负载保护平台(CWPP)市场“左移”,与云安全配置管理(CSPM)部分需求重叠,以满足云原生应用程序整个生命周期的防护需求。

CWPP应支持无代理(agentless)的部署方式,以应对agent代理程序无法运行的场景,并且无代理的方式因为部署简单对客户更有吸引力。

使用端点保护平台(EPP)产品去保护服务器工作负载的客户,数据和应用程序正在面临风险,EPP产品不足以应对服务器工作负载的保护要求。

这里两个概念笔者认为需要关注:

什么是工作负载

什么是云原生

- 工作负载(workload)

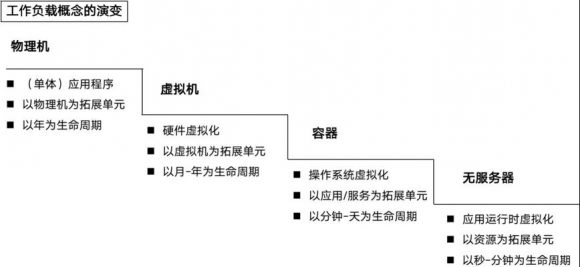

简单来说只要是业务的载体(运行平台)都可以叫工作负载,包括物理服务器、虚拟机、容器和无服务器(serverless)。

报告指出工作负载的粒度、生命周期和创建方式都正在发现变化,Linux容器被广泛采用、无服务器函数平台即服务(PaaS)也越来越多的,这些工作负载都应该采用CWPP保护策略。

- 云原生/云原生应用(cloud-native/cloud-native application)

云原生的概念在业界一直存在争论,云原生计算基金会(CNCF)对云原生描述是:云原生的代表技术包括容器、服务网格、微服务、不可变基础设施和声明式编程API。作者认为云原生/云原生应用是一种开发风格或者IT架构设计思路,核心目标是让业务变得弹性可扩展,目前也有12-factor这种方法论来判断是否符合云原生。

云原生给业务带来了便利,但从安全性来说,云原生相比传统IT架构隔离性差,并且传统安全手段难以外挂,因此在云原生的开发过程中,必须包含嵌入式的保护措施来保证业务的安全,包含镜像、组件、运行环境和运行时安全等。

▎CWPP最新市场定义

CWPP可以保护服务器工作负载免受攻击,无论工作负载的位置或粒度如何,CWPP为安全管理员提供了对所有服务器工作负载一致的可见性和可控性。CWPP应该从扫描开发环境的漏洞和风险开始,在业务运行时,CWPP还可以保护工作负载免受攻击,常用的手段包括:系统完整性保护、应用程序控制、行为监控、主机IPS、反恶意软件等。

Dev是事前阶段(开发阶段),通过对漏洞&安全风险、弱口令、错误配置、恶意软件(病毒、Webshell)的检测,提前发现工作负载的安全风险并修复,缩小攻击面。

Ops是事中阶段(运营阶段),假设攻击已经发生,通过主机ips做入侵检测、防御与溯源,通过应用权限控制限制漏洞被进一步利用,通过工作负载隔离防止单个工作负载被拿下后的横向渗透(东西向移动)。

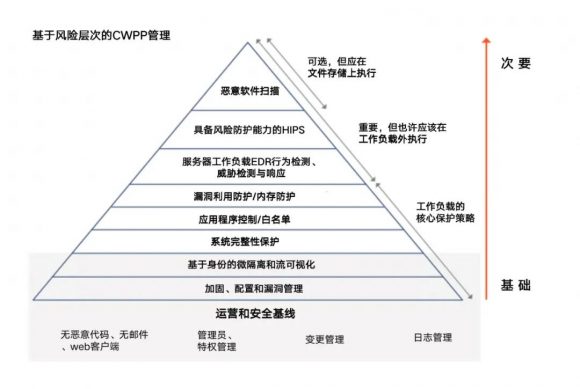

▎CWPP能力层级

CWPP涵盖了工作负载整个生命周期的安全需求,涉及的控制点很多,因此Gartner也将CWPP的能力做了分层,明确了主要能力和次要能力。

从能力分层图上可以看出CWPP的核心保护策略是「防护」,包括漏洞利用防护/内存防护、应用程序控制/白名单、系统完整性保护、微隔离与流可视化、加固配置和漏洞管理。我们以本次入选市场指南的CWPP产品「奇安信云锁服务器安全管理系统」为例,分析这几项核心能力在CWPP架构中发挥的作用:

漏洞利用防护/内存保护

在CWPP能力分层图的基础工作环节中,已经强调“加固、配置和漏洞管理”,因此对已知漏洞NDay的修复应该在前期已经完成,这里的漏洞利用防护主要指未知漏洞0Day的防护。

0Day漏洞大概可以分为两类:系统漏洞、应用漏洞。对于服务器工作负载而言,「系统漏洞」危害大、难以防御,但相对而言系统漏洞被利用的难度也比较大,尤其是在本地部署的环境中,端口一般不对外开放。目前对系统0Day漏洞直接防御比较难,一般是监控和拦截漏洞利用后的行为,如监控利用漏洞反弹shell、监控利用漏洞提权等。

因为Web应用需要开放端口被外部访问,因此「应用漏洞」的被利用的概率要大的多。目前对抗应用漏洞的思路是应用运行时自我保护技术(RASP),其原理是在Web应用内部(一般是语言解释器中)插入检测引擎,通过hook函数的方式,监控流量转变成工作负载本地命令执行、文件操作、网络IO的操作,可以有效发现和阻断0Day漏洞的利用。

内存防护是内存运行时自我保护技术,因为在工作负载上执行的数据都需要经过内存进行储,所以通过对内存行为的监控可以识别无文件攻击(powershell、vbs等)、内存型Webshell等基于文件监测无法识别的新型攻击手段,目前阶段方案自身的兼容性和颗粒度是比较大的挑战。

应用程序控制/白名单

工作负载中的部分应用存在过高权限,比如Web中间件具备创建Webshell的权限、数据库具备创建可执行文件的权限,容易被攻击者利用,而“非白即黑”的白名单策略不能阻止这类攻击,因为粒度太粗,不能阻止原本应该可信的白应用被黑利用。

从云锁的解决思路来看,一种是通过内核层实现对应用权限的控制,剥离过高权限,适合强防护需求;第二种是通过应用行为清点,机器学习应用的正常行为:命令执行、文件操作、网络链接,并形成行为基线,在行为基线外的操作都可以判定为攻击,适合监控的需求。

系统完整性保护

主要指工作负载中系统核心文件的防护,目前比较好的防护思路是对文件/目录的权限做限制,包括:读取、写入、删除、执行、创建、重命名和链接,以防止系统目录的文件被恶意修改或者恶意文件执行,这项能力不仅可以用来保护系统文件,也可以用来保护特定的网页或其他文件。

微隔离与流可视化

微隔离主要防御内网渗透(东西向移动),基于传统防火墙只能实现南北向的隔离,即服务器端口对外访问限制,但是在内网环境下,端口访问管理工作却十分糟糕,加上内网存在大量的未修复Nday漏洞、弱口令和同置口令,一旦一台工作负载沦陷,以它为跳板进行漏扫、爆破,横向移动将轻而易举,这个问题在容器环境下尤为严重,因为容器天生隔离性就较差。

因此微隔离的核心能力是“限制访问源”,首先限制工作负载的指定端口只能被特定的ip或者ip段访问,其次限制工作负载的对外服务进程只能访问特定的ip或域名,从而实现进出网双向控制。

流可视化很好理解,就是将工作负载之间的访问关系可视化呈现,一般是在工作负载之间划线,通过线的不同颜色可以快速发现失陷的工作负载,但是流可视化有个天然的缺陷:当工作负载到达一定数量后,关系呈现会非常混乱,反而不便于管理,因此在这项能力中微隔离的重要性要更大。

加固、配置和漏洞管理

这就是“资配漏补”的概念,也是现在安全运营的重要工作,报告指出这项能力应该“左移”与云安全配置管理(CSPM)配合,将防护工作提前,这项能力也是CWPP最底层的核心能力。但是打补丁、修漏洞一直是业界比较头疼的问题,因为漏洞修复的过程可能会导致应用重启、工作负载重启、蓝屏等问题使业务中断,同时可能引发供应链攻击,因此现在内网环境中大量Nday漏洞未被修复是常态,工作负载还需要CWPP的其他上层能力才能被完整保护。

报告也指出并不是所有的工作负载都需要完整的CWPP能力,比如恶意软件检测可以左移到工作负载之外执行。

▎结语

概括来说目前使用CWPP的企业越来越多,可以降低企业使用公有云、混合云带来的安全风险;工作负载的载体也在快速变化,从物理机、虚拟机、容器到serverless,负载的生命周期越来愈短,CWPP的部署形态也要随之变化,尤其是在容器和serverless的业务架构下,CWPP将左移与CSPM融合,变成新的产品形态:云原生应用程序保护平台(CNAPP)。

从中国市场的实际情况来看,容器化的业务架构正在增加,但是serverless仍是极少数,因此以agent形态部署的CWPP仍将是近两年中国市场的主流。

来源:云锁

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: