ESET发现首个安卓系统文件加密赎金木马

大约一年前, 赎金木马Android Defender可以伪装成安卓系统的杀毒软件, 通过锁屏的方式向用户勒索赎金。 上周, ESET的安全研究人员发现了一个新的赎金木马Android/Simplocker A,该病毒会扫描手机SD卡的文件系统并将其加密,然后向用户所要赎金来进行解密。下面我们来看一看病毒的具体分析。

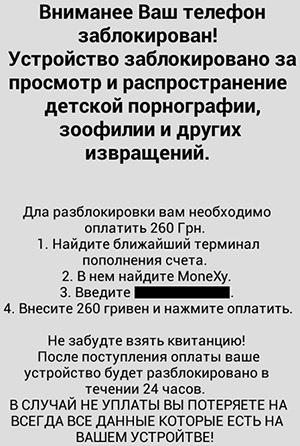

当木马启动时,会在用户屏幕上显示下述俄文的赎金索要信息,同时用另外一个后台线程进行文件加密。

赎金信息是俄文,付款货币要求以乌克兰格里夫纳(UAH),因此可以推断木马是针对乌克兰地区。事实上,2010年首个安卓系统短信木马也是从俄罗斯和乌克兰出来的。赎金的译文大体是这样的:

警告,你的手机已经锁定

该设备因为浏览儿童色情等违法行为而被锁定,要解锁你需要支付260UAH

1) 到最近的自动付款机

2) 选择MoneXy

3) 输入收款人

4) 支付260UAH。

不要忘记拿好收据

付款后,你的手机将在24小时内解锁。

如果不付款,你将丢失你手机上所有的数据!!!

赎金木马要求用户通过MoneXy付款的原因是该服务相比信用卡付款而言, 更不容易被追踪。 260 UAH大约相当于16欧元。

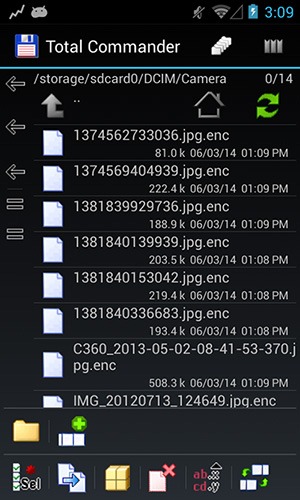

Android/Simplocker A会扫描SD卡上所有中带有如下后缀的文件:jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp以及mp4, 然后利用AES对其进行加密。

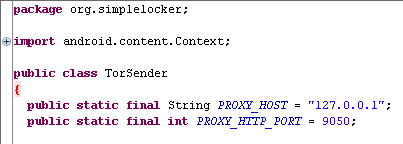

木马会同时与命令控制服务器(C&C)进行联系,把手机的特征码(如IMEI)发送给命令控制服务器。有趣的是,这个C&C是放在匿名网络Tor里面,这样可以保护不被追查到。

木马并不需要向用户要求付款确认来进行解密,它通过C&C服务器来获取解密命令,从而对已付款的手机进行解密。

ESET的研究人员认为,这一木马目前还处于小规模试验阶段,还没有造成如Windows系统下臭名昭著的Cryptolocker那样的影响。

不过,这类木马会随着时间越来越多,用户切不可掉以轻心。对于这类木马的攻击,建议用户做好下面三点:

1) 安装正规的防病毒软件

2) 不要轻易安装来历不明的App

3) 把重要数据进行本地备份或者云备份。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: