奇安信盘古实验室曝光美国NSA顶级后门程序

奇安信旗下安全机构“盘古实验室”在其官网曝光重量级内幕——美国国家安全局(NSA)方程式组织的顶级后门工具:Bvp47。据悉,早在2013年即被盘古实验室研究人员发现,与斯诺登事件曝光的棱镜门千丝万缕。NSA方程式利用Bvp47等黑客工具持续攻击和监控超过45个国家287个目标,包括俄罗斯、日本、西班牙、德国、意大利等。

内容提要

2013年,盘古实验室研究员在针对某国内要害部门主机的调查过程中,提取了一个经过复杂加密的Linux平台后门,其使用的基于SYN包的高级隐蔽信道行为和自身的代码混淆、系统隐藏、自毁设计前所未见。在不能完全解密的情况下,进一步发现这个后门程序需要与主机绑定的校验码才能正常运行,随后研究人员又破解了校验码,并成功运行了这个后门程序,从部分行为功能上断定这是一个顶级APT后门程序,但是进一步调查需要攻击者的非对称加密私钥才能激活远控功能,至此研究人员的调查受阻。基于样本中最常见的字符串“Bvp”和加密算法中使用数值0x47,命名为“Bvp47”。

2016年,知名黑客组织“影子经纪人”(The Shadow Brokers)宣称成功黑进了“方程式组织”,并于2016年和2017年先后公布了大量“方程式组织”的黑客工具和数据。盘古实验室成员从“影子经纪人”公布的文件中,发现了一组疑似包含私钥的文件,恰好正是唯一可以激活Bvp47顶级后门的非对称加密私钥,可直接远程激活并控制Bvp47顶级后门。可以断定,Bvp47是属于“方程式组织”的黑客工具。

研究人员通过进一步研究发现,“影子经纪人”公开的多个程序和攻击操作手册,与2013年前美国中情局分析师斯诺登在“棱镜门”事件中曝光的NSA网络攻击平台操作手册中所使用的唯一标识符完全吻合。

鉴于美国政府以“未经允许传播国家防务信息和有意传播机密情报”等三项罪名起诉斯诺登,可以认定“影子经纪人”公布的文件确属NSA无疑,这可以充分证明,方程式组织隶属于NSA,即Bvp47是NSA的顶级后门。

“影子经济人”的文档揭示受害范围超过45个国家287个目标,包括俄罗斯、日本、西班牙、德国、意大利等,持续十几年时间,某日本受害者被利用作为跳板对目标发起攻击。

盘古实验室为多起Bvp47同源样本事件起了一个代号“电幕行动”。电幕(Telescreen)是英国作家乔治·奥威尔在小说《1984》中想象的一个设备,可以用来远程监控部署了电幕的人或组织,“思想警察”可以任意监视任意电幕的信息和行为。

方程式组织是世界超一流的网络攻击组织,普遍认为隶属于美国国家安全局NSA。从所获取的包括Bvp47在内的相关攻击工具平台来看,方程式组织确实堪称技术一流,工具平台设计良好、功能强大、广泛适配,底层以0day漏洞体现的网络攻击能力在当时的互联网上可以说畅通无阻,获取被隐秘控制下的数据如探囊取物,在国家级的网空对抗中处于主导地位。

详细技术报告

详细报告见:https://www.pangulab.cn%2Ffiles%2FThe_Bvp47_a_top-tier_backdoor_of_us_nsa_equation_group.zh-cn.pdf

事件回顾

2015年某月,某客户部署的高级威胁检测系统提示特殊网络入侵告警,且重要服务器之间存在可疑的通信活动,事件响应过程中在网络中的几个节点位置抓包并获取了服务器的磁盘镜像。经过初步分析,系统网络中至少两台服务器已经被入侵并被植入了后门,而且存在比较大量地数据外泄迹象。

事件调查涉及3台服务器,1台为外部攻击来源的主机A,另外2台内部受影响服务器V1(邮件服务 器)和V2(某业务服务器)。外部主机A与V1服务器存在非正常的通信。具体表现在A先向V1服务器 的80端口发送一个带有264字节Payload的SYN包(正常的SYN包一般不带Payload),之后V1服务器 立即向A机器的高端端口发起对外连接并保持交换大量数据,数据通信是加密的。

与此几乎同时,V1服务器连接V2服务器的SMB服务并执行一些敏感操作,包括使用管理员账号登录到V2服务器、尝试打开终端服务、枚举目录、通过计划任务执行Powershell脚本等。

同时发生的还有,V2服务器连接V1服务器的8081端口下载可疑文件,包含了Powershell脚本及第二阶段的加密数据。

V1服务器的8081端口上启动了一个Python实现的简易HTTP服务器,V2服务器从上面获取了两个文件:index.html及index.htm。其中,index.html为一个经过Base64编码的Powershell脚本,此脚本在服务器上获得执行以后会继续从V1服务器上下载一个名为index.htm的文件,内容Base64编码过的数据,但解码以后发现是不可读的字串,通过对执行下载index.htm的Powershell脚本的分析证明 这是一段通过非对称加密的数据。

接下来,V2服务器连接V1服务器的高端端口,以一种自有协议进行通信,大量交互的传输数据是加密的。

基于以上的观察从以上的分析可以推论V1/V2服务器都已被植入了后门,整合A机器、V1/V2服务器的整体交互情况,我们可以对机器之间的通信过程有如下的还原:

A机器连接V1服务器的80端口发送敲门请求,启动V1服务器上的后门程序;

V1服务器反向连接A机器高端端口建立数据通路;

V2服务器连接V1服务器上开启的后门Web服务,从V1服务器获取PowerShell执行;

V1服务器连接V2服务器的SMB服务端口进行命令操作;

V2服务器在高端端口与V1服务器建立连接采用自有加密协议进行数据交互;

V1服务器同步与A机器进行数据交互,V1服务器充当A机器与V2服务器之间的数据中转;

这是之前从来没有见过的后门通信技术,暗示背后一个强大技术能力的组织。

原理分析

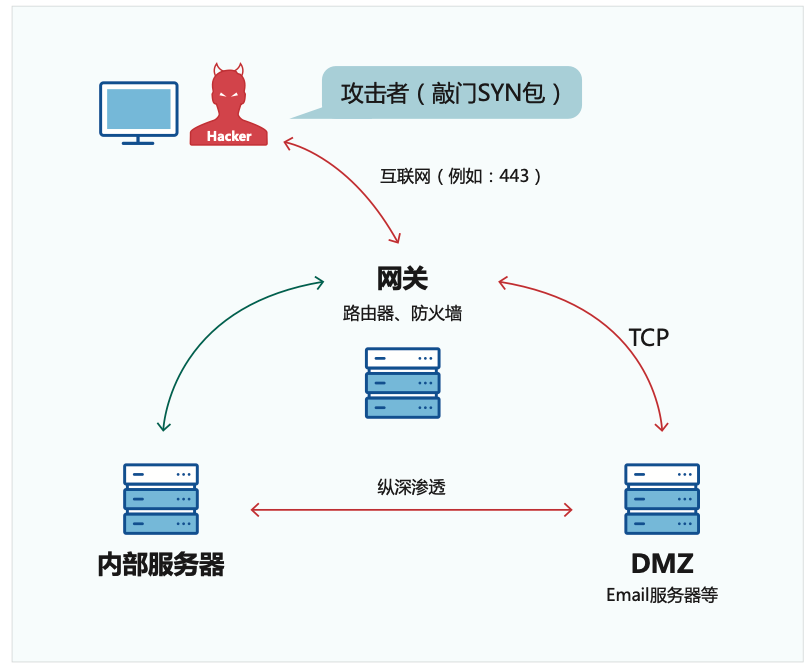

团队在自己搭建的环境中重现了Bvp47后门的运用,大致理清了其使用场景和基本通信机制。 Bvp47作为入侵成功后长期控制被害者的重要后门平台,一般存活在和互联网通信的非军事区的 Linux 操作系统中,在整体攻击中主要承担核心的控制桥梁通信作用,如下图所示:

在分析后,还原了实际的网络攻击数据包流程。

Bvp47 和控制端的隐蔽通信场景,流程如下:

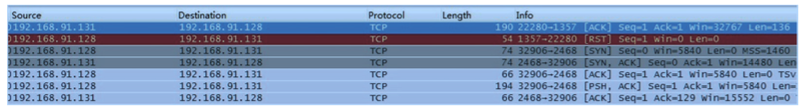

一旦控制端(192.168.91.131)发送一次带一定长度的特定 payload(长度 136 字节)的 TCP 协 议SYN 包给“受害 IP”(192.168.91.128)的1357 端口(可直接复用存活端口);

“受害 IP”(192.168.91.128)接收到该特殊 SYN 包后立即按照指令执行连接操作到“控制端”的 2468 端口;

“受害 IP”(192.168.91.128)进入被控制流程 ;

组织关联和溯源

The Shadow Brokers Leaks”事件关联

2016年,名为The Shadow Broker(影子经纪人)的黑客组织公布了eqgrp-free-file.tar.xz.gpg, eqgrp-auction-file.tar.xz.gpg两个压缩文件,声称攻陷了美国NSA的方程式组织,压缩文件重包含了 方程式组织的大量黑客工具。其中eqgrp-free-file.tar.xz.gpg压缩文件提供公开下载以供查验,另一份 以时价100万枚比特币出售eqgrp-auction-file.tar.xz.gpg文件的解压密码,但有价无市,选择于2017 年4月公布了eqgrp-auction-file.tar.xz.gpg解压密码。

在针对eqgrp-auction-file.tar.xz.gpg文件分析过程中,发现 Bvp47和压缩包中的攻击工具有技术 确定性的关联,主要包括 dewdrops,sutionchar_agents, tipoffs,StoicSurgeon,insision 等目 录,其中文件dewdrops_tipoffs中包含了Bvp47进行RSA公私钥通信所需的私钥,在此基础上可以确 认 Bvp47 是出自“方程式组织”之手。

斯诺登事件关联

2013年12月,德国媒体《明镜》发布了一份NSA ANT catalog,共50张图片,这是一系列NSA 于2008-2009编写的绝密资料,包括了一系列高级黑客工具的使用,信息来自于当年“爆料”的爱德 华斯诺登或第二个未知的情报提供者[参考3]。

NSA ANT catalog中的FOXACID-Server-SOP-Redacted.pdf文件[参考4],即”酸狐狸”计划— 服务器标准作业流程修订版,NSA漏洞攻击作业平台功能描述和使用手册,在这份标准作业文件中描 述了作业所需强制性的唯一标识代码,”ace02468bdf13579”。

在The Shadow Brokers泄露的eqgrp-free-file.tar.xz.gpg压缩文中,\eqgrp-free-file\Firewall- BANANAGLEE\BG3000\Install\LP\Modules\PIX\目录下的SecondDate-3021.exe可执行文件,亦 存在”ace02468bdf13579”唯一标识代码,且文件名SecondDate符合标准作业文档描述。

如果说SecondDate-3021.exe只是一个巧合。泄露的工具集中与代号为SecondDate工具相关的 47个文件中,中都出现了”ace02468bdf13579”这一字符串,这显然就不是什么巧合可以解释的了吧。

且在一个名为\eqgrp-free-file\Firewall\SCRIPTS\目录下的SecondDate文件,描述了SecenData 的使用方法,与之前提到FOXACID-Server-SOP-Redacted.pdf描述一致。

而且在“EquationGroup-master\Linux\etc”目录下的opscript.txt中也明确了STOICSURGEON 与SECONDDATE程序的关系:

因此,有足够理由认为2016、2017年The Shadow Brokers泄露的两个压缩文件属于NSA方程式 组织的黑客攻击工具。

受害者名单

在eqgrp-auction-file.tar.xz.gpg文件\Linux\bin\varkeys\pitchimpair\目录下提供了提供了一份 潜在的Dewdrops、StoicSurgeon和Incision后门受害者列表,受害者遍布全球,也包括部分中国地区 的要害单位,且实际受影响目标不止于此。

来源:huluohu blog

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: